Vom Zutritt zum universellen Zugang

Mobile-Access-Technologien mit NFC und Bluetooth ermöglichen die Nutzung von Smartphones als universale digitale Ausweise für den Zutritt zu Gebäuden oder den Zugang zu IT-Systemen und Applikationen. Voraussetzung für einen effizienten Einsatz ist die Schaffung einer entsprechenden Zugangskontroll-Infrastruktur.

Der Siegeszug der Smartphones ist ungebrochen. Dem Vernehmen nach nutzen weltweit bereits deutlich mehr als eine Milliarde Menschen diese universellen Systeme. Natürlich nicht nur zum Telefonieren, schließlich kann man vom Fotografieren über das Einkaufen bis zum Blutdruckmessen eine Menge interessanter Sachen damit anstellen.

Noch wenig verbreitet ist allerdings der Einsatz der leistungsfähigen Mobilgeräte für das Bedienen anderer Systeme. Dabei bietet sich das an: ein leistungsfähiger Prozessor, ausreichend Speicherkapazität, ein bedienerfreundliches Display und vor allem mit NFC (Near Field Communication) und Bluetooth allgemein verfügbare Kommunikationsschnittstellen sind dafür die besten Voraussetzungen. Mit diesen Voraussetzungen lassen sich Smartphones, Smartwatches oder andere Wearables auch sehr gut für die Bedienung von Zugangssystemen nutzen, als Alternative zu den bewährten Schlüsseln, zu Schlüsselanhängern oder Zugangskarten.

Korrespondierende Komponenten

Für Sicherheitserrichter stellt die Implementierung solcher Systeme jedoch eine Herausforderung dar, zum einen weil damit doch einiges anders funktioniert als mit den herkömmlichen Zugangs-Lösungen, zum anderen weil die neuen Systeme viel mehr Möglichkeiten bieten, die man auch nutzen sollte, wenn man eine wirklich effiziente Lösung implementieren will.

Auch mobile Zugangslösungen bestehen aus zwei Komponenten, dem jeweiligen Mobilgerät – Smartphone, Smartwatch oder Wearable – auf dem eine Access-App läuft und dem korrespondieren Access-System; wirklich „mobil“ ist natürlich nur eine Seite davon. Das Smartphone kann sich über die App beim Zugangssystem im Rahmen eines festgelegten Verfahrens identifizieren. In einfachen Fällen mag die bloße Kontaktaufnahme der Geräte genügen, bei anspruchsvolleren Lösungen lässt sich auch eine Zwei-Faktor-Authentifizierung realisieren: Nach dem Erstkontakt muss der Nutzer dann vielleicht eine PIN eingeben. Es ist aber zum Beispiel ohne weiteres möglich, auch biometrische Verfahren zu integrieren und etwa einen Fingerabdruck abzugleichen; neuere Smartphones bringen entsprechende Funktionen sowohl unter iOS als auch unter Android sogar schon mit.

Sicherer Zugang

Wichtig für die Verwendung im Rahmen einer Zugangskontroll-Lösung ist, dass moderne Mobilgeräte selbst mit hinreichender Sicherheit ausgestattet werden können; die leistungsfähigen Prozessoren erlauben beispielsweise Verschlüsselung der hinterlegten Daten ohne Performanceverluste; Anwender müssen sich heute also nicht zwischen hoher Sicherheit und kurzer Wartezeit entscheiden, sondern bekommen beides. Dabei versuchen neuere Lösungen, ohne die herkömmlichen PINs und Passwörter auszukommen. Fortschritte bei biometrischen Technologien vom Fingerabdruck bis zum Irisscan sowie Verbesserungen im Bereich Verschlüsselung, Manipulationsschutz und Anti-Spoofing, eröffnen hier neue Möglichkeiten.

Zugangslösungen können die ganze Palette von Sicherheitsfunktionen der mobilen Welt nutzen; so kann – und sollte – die Zugangs-App in einer dezidierten Sandbox laufen, um sicherzustellen, dass keine anderen Anwendungen auf die sensitiven Berechtigungsinformationen zugreifen können. Auch beim Verlust eines Smartphones bestehen flexible Möglichkeiten: Zum einem wird man heute, in der Welt des "always online", den Verlust des Smartphones sogar schneller merken als den einer Zugangskarte, Smartphones lassen sich aber auch aus der Ferne sperren, so dass sie für einen unberechtigten Zugang wertlos sind.

Welche Kommunikationstechnik konkret zum Einsatz kommt, muss sich am jeweiligen Einsatzszenario entscheiden. Während NFC nur eine Reichweite von wenigen Zentimetern hat, kann Bluetooth heute Entfernungen von mehreren Metern überbrücken. Das eröffnet ganz neue Anwendungsmöglichkeiten. Wird die Bluetooth-Verbindung etwa mit Gestenerkennung kombiniert, so können die Nutzer Türen auch aus größerer Distanz durch Schwenken ihres Smartphones öffnen, bestimmte Gesten lassen sich aber auch als Identifizierungsmerkmal verwenden.

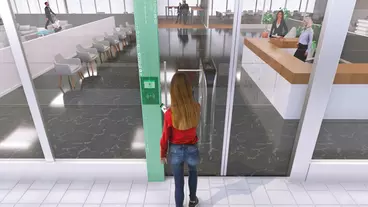

Derartige Nutzungsmöglichkeiten können durchaus die bauliche Gestaltung der Zugangsbereiche beeinflussen. So haben die bisher üblichen RFID-basierten Kartentechnologien nur eine sehr geringe Reichweite, das Kästchen neben der entsprechenden Türe war daher unvermeidlich. Mit Bluetooth kann die betreffende Einheit sehr viel flexibler aufgestellt werden, beispielsweise erst hinter der Türe oder die Benutzer werden schon bei der Annäherung ans Gebäude identifiziert, sie können dann vielleicht auch gleich in verschiedenen Zugangsbereiche geleitet werden. Die Systeme lassen sich auch so konfigurieren, dass sie mit variablen Entfernungen arbeiten. Allerdings ist die relativ große Entfernung, die Bluetooth ermöglicht, nicht in jedem Anwendungsfall erwünscht, beispielsweise wenn zu Stoßzeiten großer Andrang entsteht, etwa beim Zugang zu Konferenzräumen; hier würden sich dann womöglich ein NFC-basiertes System besser eignen.

Universelle Zugangs-Lösungen

Der große Vorteil mobiler Zugangs-Technologien besteht darin, dass man sie nicht nur für den physischen Zutritt zu Gebäuden einsetzen kann, sondern auch für den Zugang zu IT-Systemen und Applikationen, bei denen ein sicheres Identifikationsmedium erforderlich ist. Damit lassen sich universelle Access-Lösungen mit einer einheitlichen Identity-Plattform aufbauen, weil physischer und logischer Zugang von ein und demselben System geregelt werden: Die Zutrittskontrolle an den Türen und Zugriffsberechtigungen auf Daten und Software erfolgen innerhalb derselben Infrastruktur. Es ist damit auch keine separate Administration erforderlich, was nicht nur den Verwaltungsaufwand und die damit verbundenen Kosten reduziert, sondern auch die Sicherheit erhöht, weil nun eine einheitliche, konsistente Lösung besteht, die nicht aufwändig abgeglichen oder aktualisiert werden muss. In dieser Infrastruktur fungieren die mobilen Geräte dann als universeller virtueller Schlüssel, der im Rahmen eines Mobile Device Management (MDM) natürlich seinerseits sicher verwaltet und kontrolliert werden muss.

Zu beachten ist dabei allerdings, dass nicht jedes Endgeräte mit jeder Technologie harmonisiert. So bieten beispielsweise ältere iPhones keine NFC-Unterstützung; sie wären in einer entsprechenden Konfiguration also nicht einsetzbar. Hier muss die Implementierung konsistent erfolgen, dass auch wirklich alle Anwender dauerhaft abgedeckt werden und nicht etwa bei einem Gerätewechsel auf einmal ausgesperrt werden.

Die Akzeptanz einer solchen Lösung ist im Allgemeinen sehr hoch, weil Mitarbeiter damit keine separaten Ausweise oder Identitätsnachweise mitführen und bedienen müssen – das Smartphone, dass heute ohnehin jeder dabei hat, ersetzt nicht nur Token oder Karten sondern auch den ganz normalen Schlüssel. Und wer jemals einen Generalschlüssel verloren hat, wird sowieso begeisterter Anhänger einer solchen modernen Zugangs-Lösung sein.

Kernelement einer mobilen Zugangslösung, und das sollten Sicherheitserrichter nicht aus dem Auge verlieren, ist aber nicht das jeweilige mobile Endgerät, sondern die Infrastruktur mit einem sicheren und durchgängigen Identity- und Access-Management. Mobile Zugangs-Lösungen sind Infrastruktur-Lösungen, weshalb sie sich grundsätzlich auch für den Betrieb in der Cloud eignen. Ist diese Infrastruktur-Basis einmal geschaffen, lassen sich damit auch andere Anwendungen realisieren, zum Beispiel ein integriertes Parksystem, bei dem das Smartphone bereits die Schranke an der Garagenzufahrt öffnet, oder auch die direkte Verbindung zu einem Abrechnungssystem für eine Betriebskantine, indem Zutrittskontrolle und Kassieren in einem System erfolgen. Hier lassen sich natürlich noch zahlreiche weitere Einsatzszenarien entwickeln.

Markus Baba, Area Sales Manager DACH bei HID Global in Walluf

Passend zu diesem Artikel

Wie Authentifizierungslösungen für Sicherheit und Flexibilität in zukunftsorientierten Büroumgebungen, der Smart-Office-Welt, sorgen.

Wie Smart-Access-Lösungen funktionieren und warum sich Smartphones besonders für die Zutrittskontrolle in Universitäten eignen, erklärt Markus Baba, Regional Sales Manager bei HID.

Cloudbasierte Zugangssysteme von Brivo sollen Zutritts- und Arbeitsprozesse im Krankenhaus verbessern und Unternehmen entlasten.