Zutritt für Unbefugte verboten

Der letzte globale Cyberangriff über die Ransomware Wannacry hat wieder einmal deutlich gemacht, wie anfällig Unternehmen und Behörden für Angriffe sind. Um potenzielle Einfallstore wirkungsvoll abzudichten, sind Lösungen gefragt, die Identitäten und Berechtigungen zentral verwalten – über deren gesamten Lebenszyklus hinweg.

Produkte, Maschinen und ganze Anlagen sind immer stärker miteinander vernetzt. Zudem wird der Rohstoff Daten immer mehr zum Treiber für Innovationen und neue Geschäftsmodelle – und so zur wichtigen Ressource für Unternehmen. Daher sind es in einer zunehmend Daten- und wissensbasierten Wirtschaft neben den physischen Gütern vor allem Daten und Systeme, die gegen Angriffe von außen (und innen) geschützt werden müssen. Eine mobiler werdende Arbeitswelt und die damit einhergehende zunehmende mobile Nutzung unternehmensinterner Informationen über Smartphone und Tablet tragen ebenfalls dazu bei, dass Unternehmen klare und nachvollziehbare Regeln für den Zugriff definieren müssen.

Aus einer anderen Perspektive – nämlich aus der des Kunden – hat der Gesetzgeber inzwischen auf die Verwundbarkeit organisationsinterner Systeme reagiert: So erfordern insbesondere die EU-Datenschutzgrundverordnung, die im Mai 2018 in Kraft tritt, und die Zahlungsrichtlinie PSD2 einen zuverlässigen Schutz von Kundendaten. Als wirksame Schutzmaßnahme bei der Zutritts- und Zugriffskontrolle wird neben der starken Authentifizierung ein modernes Datenmanagement eine wichtige Rolle spielen.

Neben dem Thema IT-Sicherheit wäre es jedoch fahrlässig, den analogen Raum zu vernachlässigen. Unternehmensfusionen in beliebigen Größenordnungen, flexible Kooperationen und Arbeitsverhältnisse und die Standortvielfalt vieler Unternehmen erfordern klare Strukturen und Regeln für den Zutritt zu Gebäuden und definierten Arbeitsbereichen. Das gilt für die eigenen Mitarbeiter genauso wie für externe Partner und temporär Beschäftigte wie Praktikanten: Denn der ungeregelte Zutritt beispielsweise zu Laboren und Entwicklungsabteilungen birgt durchaus Risiken. Und externe Dienstleister, die für ein konkretes Projekt im eigenen Gebäude arbeiten, sollten nach Abschluss der Zusammenarbeit automatisch wieder vom Zutritt ausgeschlossen werden. In vielen Unternehmen besteht jedoch noch ein historisch gewachsenes Konglomerat an Zutrittskontrollsystemen unterschiedlicher Hersteller, was einen hohen Aufwand für die Verwaltung der Identitäten und Zutrittsrechte nach sich zieht – und Sicherheitslücken aufreißt.

Sicherheit als Gesamtkomplex

Physische Zugangs- und digitale Zugriffskontrolle werden in vielen Unternehmen immer noch getrennt betrachtet, obwohl die analoge und digitale Welt zunehmend verschmelzen. So nutzen immer mehr Mitarbeiter ihre Ausweiskarte, um das Unternehmen zu betreten – und benutzen sie gleichzeitig, um im Home-Office auf das interne Unternehmensnetzwerk zuzugreifen.

Die kombinierten Anforderungen aus Digitalisierung und flexibleren Formen des Zusammenarbeitens erfordern demnach die 360-Grad-Perspektive – und Lösungen wie beispielsweise Nexus Prime, mit denen sich physische und digitale Identitäten und Berechtigungen zentral verwalten lassen, und zwar über den gesamten Lebenszyklus hinweg. Aber worauf sollten Unternehmen nun bei der Auswahl eines zentralen Identitäts- und Berechtigungsmanagements achten? Vor allem sollte ein solches System Sicherheit, Nutzerfreundlichkeit und eine serviceorientierte Betreuung von Mitarbeitern und externen Besuchern optimal miteinander in Einklang bringen. Außerdem entsteht eine solche zentrale Plattform natürlich nie auf der grünen Wiese. Sie sollte deshalb die Integration bestehender Zutrittskontrollsysteme ermöglichen, um nicht sämtliche bestehenden Prozesse ändern zu müssen und getätigte Investitionen zu schützen. Ein einfaches Handling und hohe Nutzerfreundlichkeit reduzieren den administrativen Aufwand, und erhöhen außerdem die Akzeptanz des Systems. Ein wichtiger Punkt, denn wenn Mitarbeiter die definierten Abläufe umgehen ist nichts gewonnen – und bestehende Risiken entziehen sich jeglicher Kontrolle. Ein „To-do“ auf Seiten der Unternehmen ist die Definition klarer Richtlinien und Prozesse, die dem System zugrunde liegen. Auf dieser Grundlage lassen sich dann Self-Service-Funktionen einrichten, über die Mitarbeiter bestimmte Beantragungen selbst übernehmen können.

Sicherheit, Flexibilität und Service

Dabei klingt schon durch: Unternehmen müssen einiges an Vorarbeit leisten, um ein zentrales Identitäts- und Berechtigungsmanagement zu implementieren. Mittel-und langfristig sind sie damit aber auf der sicheren Seite. Mit der richtigen Lösung halten sie Sicherheit, Flexibilität und Serviceorientierung in der Balance: Zutritts- und Nutzungsrechte lassen sich Rollen- oder Attribut-basiert global und automatisch zuteilen und entziehen. Manuelle Prozesse werden dabei weitgehend eliminiert – das reduziert Risiken.

Jeder Mitarbeiter erhält gemäß seiner Funktion und Rolle Zutritt zu den Gebäuden und Ressourcen, die für seine Arbeit relevant sind. Gleichzeitig ist ein zentrales Berechtigungssystem aber auch eine essenzielle Grundlage für ein „wasserdichtes“ und professionelles Besuchermanagement. Ob es um Vertreter von Partnerunternehmen, Lieferanten, Handwerker oder Bewerber geht – ihr Weg durch das Unternehmen will reibungslos gesteuert sein. Das beginnt beim automatisierten Versand von Besucherinformationen vor dem Termin und endet bei der Abmeldung und dem entsprechenden Entzug der Zutrittsberechtigung nach Verlassen des Firmengeländes. So schützen Organisationen sensible Arbeitsbereiche, und stellen sich gegenüber dem Besucher eine professionelle Visitenkarte aus.

Damit wird deutlich: Ein zentrales Identitäts- und Berechtigungsmanagement, das auf bestehenden Systemen aufsetzt, reduziert Komplexität und verhindert die Entstehung ungesicherter Schnittstellen. Gleichzeitig schafft es Transparenz darüber, wer sich in welchen Bereichen wie lange aufhalten darf – und auch wer in der Vergangenheit schon einmal Zutritt erhalten hat. So liefert das System unternehmensweit zu jedem Zeitpunkt einen umfassenden Einblick über den aktuellen Stand der Berechtigungen. Missbrauch lässt sich so nicht nur effektiver verhindern, sondern auch zuverlässiger aufdecken. Das ist gerade im Zeitalter der Digitalisierung unter Umständen entscheidend: Denn so mancher Angriff von außen konnte seine verheerende Wirkung nur deshalb entfalten, weil er viel zu spät erkannt wurde.

Ralph Horner, Vice President D-A-CH, Nexus Technology GmbH, www.nexusgroup.com

Passend zu diesem Artikel

Die Präventionsplakette des Netzwerkes „Zuhause sicher“ soll potenziellen Einbrechern bereits vor dem Einbruchsversuch signalisieren, dass ein Gebäude abgesichert ist und sie somit abwehren.

Mit einem Bedrohungsmanagement lassen sich potenziell gefährliche Situationen rechtzeitig aufdecken, bevor es zu einer physischen Eskalation kommt.

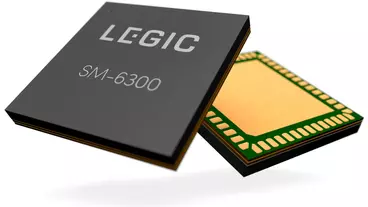

Mit dem E-Lock von Rhenus und Legic soll die Dokumentenentsorgung noch sicherer und leichter gemacht werden.