Schwachstellen identifizieren

Vor einem Jahr wurde der Domain-Name-System-Dienstleister Dyn Opfer eines großflächig angelegten Distributed Denial-of-Service-Angriffs (DDoS). Die Folge: vor allem an der US-Ostküste sind Teile des Internets zeitweise nicht erreichbar. Die Infrastruktur der Angreifer: schlecht abgesicherte Geräte im „Internet of Things (IoT)“.

Dieser Vorfall führte plastisch und drastisch vor Augen, dass IoT-Geräte nicht nur Arbeitsabläufe und Alltag erleichtern, sondern auch von digitalen Angreifern missbraucht werden können. Entsprechend wichtig ist es, IoT-Geräte in Zukunft besser abzusichern. Aber wo lauern die Gefahren bezüglich der Sicherheit von IoT-Geräten? Und was können Hersteller tun, um diese besser abzusichern?

Die Gefahren

Eine immer größere Anzahl von Gerätegattungen, die wir vor einigen Jahren noch nicht im Bereich IT angesiedelt hätten, sind mittlerweile zu kleinen Computern geworden und mit dem Internet verbunden. Diese Technologien bieten den Nutzern viele neue Möglichkeiten. Damit einher gehen jedoch auch neue digitale Angriffsszenarien, wie sie Yunmok Son auf dem 24. Usenix Security Symposium erläutert hat. Mögliche Gefahren entstehen demnach auf verschiedenen Ebenen. Die Gefahren auf der ersten Ebene – auf der Wahrnehmungs- beziehungsweise Hardwareebene – beziehen sich auf die Interaktion des IoT-Geräts mit seiner Umgebung. Diese Interaktion geschieht meist über Sensoren. Laut Son ist es möglich, bestimmte Signalarten so zu manipulieren, dass sie den Sensor stören und zu Fehlfunktionen führen.

Außerdem beziehen sich Gefahren dieser Ebene auf einen potenziellen Zugriff auf die Hardware des IoT-Geräts, wobei sensible Daten, zum Beispiel Passwörter, entwendet werden könnten. Die Gefahren auf der zweiten Ebene – auf der Netzwerkebene – beziehen sich auf den Informationsaustausch zwischen den Komponenten. Es besteht die Gefahr, dass ein Angreifer die Software zu ungewollten Aktionen bringt. Sofern softwareseitig keine Überprüfung stattfindet, ob es sich bei eingehenden Anfragen um legitimen Datenverkehr handelt, steht das IoT-Gerät dann unter der Kontrolle des Angreifers. Die Gefahren auf der dritten Ebene – auf der Back-End-Ebene – beziehen sich auf die Back-End- oder Cloud-Lösung, auf der verschiedene Dienste bereitgestellt und Daten gespeichert werden, die für das Funktionieren eines IoT-Produkts notwendig sind. Diese können Schwachstellen aufweisen oder auf veralteter Software basieren. Sind Sicherheitslücken vorhanden, besteht die Gefahr einer möglichen Rechteausweitung des Angreifers. Als Folge ließe sich ein entsprechendes IoT-Gerät für bösartige Aktionen missbrauchen. Die Gefahren auf der vierten Ebene schließlich – auf der Applikationsebene – beziehen sich auf Schwachstellen in der Bedienungsoberfläche, etwa in einer Webapplikation oder einer mobilen App. So ließe sich etwa bei einer für SQL-Injection-Angriffe verwundbaren Applikation die Passwortprüfung umgehen und die Datenbank auslesen, sodass unautorisierter Zugriff auf die Applikation möglich ist.

Die Maßnahmen

Um diesen Gefahren vorbeugen zu können, besteht noch einiger Handlungsbedarf. Hersteller und Produktentwickler von IoT-Devices haben derzeit häufig noch nicht im Blick, wie wichtig – neben der eigentlichen Funktionalität – auch die Absicherung ihrer Produkte ist. In der Folge finden sich bei vielen Produkten entweder gar keine oder nur begrenzte Sicherheitsmechanismen. Beides ist unzureichend, da ein Angreifer nur eine einzige Lücke benötigt, um ein verwundbares System zu kompromittieren, wie Aleksandra Sowa in „IT-Revision, IT-Audit und IT-Compliance“ feststellt. Es ist deshalb unentbehrlich, ein allgemeines „digitales Gefahrenbewusstsein“ zu entwickeln. Ist diese Voraussetzung erfüllt, können im nächsten Schritt konkrete Maßnahmen umgesetzt werden.

Konzeption

IT-Sicherheit sollte schon bei der Planung und Entwicklung von IoT-Geräten berücksichtigt werden. Passende Architekturen und geeignete sicherheitsbezogene Entwürfe können so bereits frühzeitig in die Entwicklung einfließen. So ließen sich auch eventuelle Folgekosten minimieren. Angriffsflächen können reduziert werden, indem bereits frühzeitig im Entwicklungsprozess entschieden wird, welche Funktionen, die hard- und softwareseitig zur Verfügung gestellt werden sollen, tatsächlich auch für den Betrieb des Geräts nötig sind. Viele Hersteller gehen bislang so vor, dass bestimmte Funktionen, die zum Beispiel erst in einer Folgeversion zur Verfügung stehen sollen oder die Teil einer genutzten Standardsoftware sind, für den Nutzer nur auszublenden.

In diesem Fall ist ein Angreifer möglicherweise dazu in der Lage, dieses „Unsichtbare“ sichtbar zu machen und sich neue Einstiegspunkte zu erarbeiten. Besser wäre es, nicht benötigte oder für Nutzer nicht zugängliche Funktionen gar nicht zu implementieren. Denn was nicht vorhanden ist, lässt sich auch nicht angreifen. Diejenigen Funktionen jedoch, die in jedem Fall für den Betrieb des IoT-Geräts benötigt werden, sollten bereits in der Konzeptionsphase in Hinblick auf die Sicherheit der Kommunikation zwischen den beteiligten Schnittstellen analysiert werden. Heute kann nicht mehr ohne Weiteres davon ausgegangen werden, dass Signale oder Anfragen, die das System erreichen, auch wirklich vom Sensor, vom Back-End oder vomNutzer stammen. Es ist durchaus möglich, dass Anfragen und Signale manipuliert wurden. Es sollten deshalb auf Ebene der Applikation Maßnahmen ergriffen werden, die dafür sorgen, dass möglicher bösartiger Input zurückgewiesen wird. Darüber hinaus sollte auch die Sicherheit der Sensoren beachtet werden. Allgemein wirksame Schutzmaßnahmen gibt es bisher noch nicht. Diese müssten deshalb – je nach Sensorart und Angriffsmethode – spezifisch angepasst werden. Ein möglicher sensorunspezifischer Ansatz wäre nach Einschätzung von Yunmok Son der Einsatz „künstlicher Intelligenz“, die unglaubwürdige Sensordaten aufspürt.

Vor der Markteinführung

Auch wenn die oben dargestellten Maßnahmen umgesetzt werden, ist von zentraler Wichtigkeit, das Produkt vor der Markteinführung einem Sicherheitstest durch einen unabhängigen Dienstleister zu unterziehen, wie es Mike Orcutt bereits 2016 unter dem Titel „Lebensgefährliches Internet der Dinge?“ empfahl. Ziel eines solchen sogenannten Penetrationstests ist es, möglicherweise vorhandene Sicherheitslücken aufzudecken und Wege zur Behebung aufzuzeigen. In den vergangenen Jahren wurde von führenden IT-Sicherheitsorganisationen spezifiziert, wie Penetrationstests und deren Dokumentation zu gestalten sind. Was IoT-Geräte angeht, beziehen sich diese Spezifikationen auf die Analyse der Webapplikation und/oder der mobilen App inklusive Datenverkehr und Webservice, des Back-End und der Hardware.

Nach der Markteinführung

Ist es nicht möglich, einen IoT-Penetrationstest vor der Markteinführung durchzuführen, sollte dieser nach Markteinführung nachgeholt werden. Denn auch bei einem IoT-Produkt, das sich bereits auf dem Markt befindet, sollte die Sicherheit nicht aus den Augen verloren werden. Trotz einer durchdachten Konzeption und der Behebung von in Penetrationstests identifizierten Schwachstellen gibt es letztlich keine hundertprozentige Garantie, dass das Endprodukt frei von Sicherheitsproblemen ist. Neue Sicherheitslücken werden mit großer Regelmäßigkeit aufgedeckt und veröffentlicht. Will man jedoch das Vertrauen der Nutzer gewinnen, so spielt es durchaus eine Rolle, ob und wenn ja, wie viele Lücken nach Markteinführung identifiziert werden. Viel wichtiger noch ist jedoch, auf welche Weise der Hersteller mit der Behebung der Schwachstellen umgeht. Werden öffentlich bekannte Lücken zeitnah behoben und Sicherheitsupdates zur Verfügung gestellt, ist es deutlich weniger wahrscheinlich, dass Angreifer eine Schwachstelle auch erfolgreich ausnutzen. IT-Sicherheit hat im Bereich IoT eine neue Dimension erreicht. Weltweit sind immer mehr schlecht oder gar nicht abgesicherte internetfähige Geräte erreichbar: ein Einfallstor für digitale Angreifer. Wie dargestellt, existieren jedoch etliche Maßnahmen, mit denen sich potenzielle Risiken mindern und sich IoT-Geräten die häufig als fehlend bemängelte Security hinzuzufügen lässt.

Dr. Erlijn van Genuchten, IT Security Consultant, SySS GmbH

Passend zu diesem Artikel

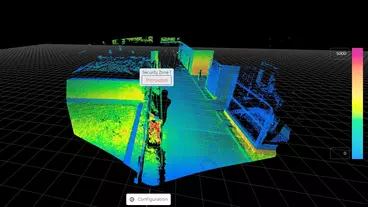

Mittels modernen 3D-Lidar-Systemen lassen sich auch bei schlechten Wetterverhältnissen großflächige Areale wie Flughäfen effektiv sichern.

Mittels Smartphone-Wallets ist mittlerweile ein modernes und sicheres Identitäts- und Zutrittsmanagement für viele Anwenderszenarien umsetzbar.

Technische Gebäudeausrüstung gilt als Hebel auf dem Weg zur Klimaneutralität. Dazu zählt auch technischer Brandschutz, der diverse Entwicklungsmöglichkeiten und Potenziale bietet.