Staatliche Cyberattacken auf Unternehmen

Das Risiko, dass Unternehmen in das Visier staatlicher Akteure gelangen, um wiederum auf diesem Wege staatlichen Einrichtungen zu schaden, nimmt zu. Dabei wissen Unternehmen meist nicht, wann ein staatlich unterstützter Cyberangriff erfolgt, woher dieser stammt, wer dahinter steckt oder warum sie überhaupt Ziel geworden sind.

Im Sommer 2014 explodierte Flug 17 der Malaysia Airlines über ukrainischem Gebiet. Fast vier Jahre später kamen die niederländische und australische Regierung zu dem Schluss: Eine russische Flugabwehrrakete brachte das Flugzeug und seine fast 300 Passagiere zum Absturz. Trotz der Moskauer Dementis kündigten beide Regierungen Pläne an, Russland für die Todesfälle nach internationalem Recht zur Verantwortung zu ziehen.

Am 25. Mai, dem Tag nach dieser Ankündigung, gab es einen Cyberangriff auf die niederländische Bank ABN AMRO. Viele Kunden konnten nicht mehr auf ihre Konten zugreifen. Die Cyberkriminellen setzten eine sogenannte DDoS (Distributed-Denial-of-Service) -Attacke ein. Dabei werden Web-, Mail- oder Applikations-Server und andere Komponenten solange mit Anfragen, also mit Datenverkehr, überlastet, bis diese nicht mehr verfügbar sind. Ziel der Angreifer, die DDoS-Attacken einsetzen, ist es, Internet-Services, IT-Komponenten oder die IT-Infrastruktur eines attackierten Unternehmens zu verlangsamen, gänzlich lahmzulegen oder zu schädigen.

Bei DDoS-Angriffen geht es oft um Symbolik

Ob der Angriff auf die Bank zeitlicher Zufall war oder mit den angekündigten Ermittlungen im Zusammenhang steht, bleibt spekulativ. Doch als große globale Institution stellt das Geldinstitut ein Symbol der Macht in den Niederlanden dar. Und bei Cyberattacken, vor allem bei DDoS-Angriffen, geht es oft um Symbolik: Bedrohungsakteure, die ihre Muskeln spielen lassen, um zu zeigen, wozu sie fähig sind.

DDoS als Ablenkung für Spionageangriffe

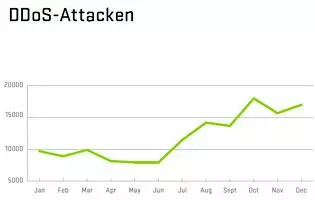

Eine Möglichkeit, um Unternehmen anzugreifen, sind besagte DDoS-Attacken. So sahen sich im ersten Halbjahr 2018 Unternehmen, Organisationen und Behörden weltweit gezwungen, rund 2,8 Milliarden DDoS-Angriffe abzuwehren. Der diesen Zahlen zugrunde liegende Threat Intelligence Report enthält Informationen aus der Netscout-Arbor-Initiative „Active Threat Level Analysis (ATLAS)“, die etwa ein Drittel des weltweiten Datenverkehrs im Internet analysiert und so Angriffssignaturen erkennt.

Darüber hinaus werden DDoS-Attacken von Hackern genutzt, um APT (Advanced Persistent Threat)-Angriffe zu tarnen und unbemerkt Schadsoftware in das Unternehmensnetz einzuschleusen. APTs sind komplexe, zielgerichtete und effektive Offensiven auf Basis verschiedener Angriffsvektoren. Sie werden, wenn überhaupt, oft erst nach Monaten bis Jahren entdeckt – und zielen darauf ab, dass Hacker sich möglichst lange unbemerkt im Unternehmensnetzwerk aufhalten können. Firmen sollten also damit rechnen, dass DDoS-Attacken auch als Tarnung für gezielte APT-Angriffe dienen können und ein entsprechendes Gefahrenbewusstsein entwickeln.

Mehr staatlich unterstützte Bedrohungsakteure

Hinzukommt, dass die Anzahl der staatlichen Bedrohungsakteure für Unternehmen und Organisationen stetig wächst. Neben der bekannten nationalstaatlich geförderten Cyberkriminalität durch Länder wie China und Russland, sind Cyberangriffe zunehmend auch dem Iran, Nordkorea und Vietnam zuzuschreiben. So setzt etwa die iranische APT-Gruppe Oilrig vor allem Angriffe auf die Supply Chain von Unternehmen und Organisationen sowie Social-Engineering-Methoden ein, um Ziele zu kompromittieren.

Die nordkoreanische Gruppe Hidden Cobra attackiert hingegen primär Organisationen im Finanzsektor in den USA und Südkorea. Hierzu setzen die Hacker vor allem DDoS-Botnetze, Keylogger, Remote-Access-Trojaner und Wiper-Malware ein.

Die wohl bekannteste, und von Russland staatlich unterstützte, Gruppe Fancy Bear (APT28) greift vor allem geopolitisch relevante Ziele und kritische Infrastrukturen an – und betrieb bereits in mehreren Ländern Wahlmanipulation. Unter anderem wurden das Olympische Komitee, die NATO und das Democratic National Committee (nationale Organisation der Demokratischen Partei der Vereinigten Staaten) Ziele der Hackergruppe.

Vor Kurzem hat Netscout Arbor die missbräuchliche Nutzung der Laptop-Wiederherstellungslösung Lojack der russischen Gruppe zugeschrieben. Lojack ist eine legitime Laptop-Wiederherstellungslösung, die Unternehmen etwa im Falle eines Diebstahls einsetzen. Die Software kann Geräte remote verschlüsseln, sperren und Dateien löschen. Lojack ist für Angreifer attraktiv, da die Software legal ist und gleichzeitig die Ausführung von Remote-Code ermöglicht.

Einfluss, Vergeltung, Spionage, Sabotage

Die Motive von staatlich unterstützen Hacker können vielfältig sein und reichen von Diebstahl geistigen Eigentums und Daten, um sich politische Vorteile zu verschaffen und Einfluss auszuüben, über Vergeltungsangriffe, bis hin zu Spionage und Sabotage. Unternehmen laufen aber auch Gefahr, Kollateralschäden zu erleiden, wenn sie zwischen die Fronten geraten.

Hacker professionalisieren sich zunehmend, die Zahl der staatlichen und nichtstaatlichen Akteure wird weiter wachsen, Angriffe werden komplexer und es werden neue staatlich geförderte APT-Gruppen entstehen, die bisher noch nicht in der Lage waren, signifikante Cyberattacken auszuführen. Darüber hinaus wird die missbräuchliche Nutzung von legitimer Software durch Spionage-Gruppen künftig steigen. All diese Faktoren erhöhen den Druck auf Unternehmen und Organisationen unabhängig ihrer Branche, sich für drohende, seien es staatliche oder nichtstaatliche, Cybergefahren zu sensibilisieren und ihre IT-Sicherheitsmaßnahmen und Verteidigungsstrategien kritisch zu überprüfen.

Guido Schaffner, Channel Sales Engineer, NETSCOUT Arbor

Passend zu diesem Artikel

Laut eines aktuellen Berichts von Armis nimmt das Bedrohungspotenzial durch staatliche Akteure zu.

Länder wie China haben ein großes Interesse an technologischer Entwicklung und Forschung – auch unter Einsatz von Spionage.

Welche neuen Herausforderungen und Gefahren erwarten uns in Sachen IT- und Cyber-Security?