Aber sicher doch

Sicherheitsbedenken sind das größte Hindernis einer flächendeckenden Realisierung von Industrie 4.0. Die vorhandenen Risiken lassen sich jedoch kontrollieren. Spezialisten wie die Euromicron Deutschland GmbH entwerfen und realisieren heute moderne Schutzkonzepte, die präzise auf die Produktionsumgebung eines Unternehmens abgestimmt sind.

Der Trend zur Digitalisierung hat die Sicherheitslage vieler Industrie-unternehmen verändert. Stellten Industrieanlagen und ihre Steuerungssysteme früher einen abgeschlossenen Bereich dar, sind sie heute immer häufiger in das lokale Firmennetzwerk integriert und mit dem Internet verbunden. Dadurch sind Bedrohungsszenarien entstanden, an die in der Vergangenheit nicht zu denken war. Ein Angreifer, der in das Firmennetzwerk eines Chemikalienherstellers eindringt, könnte beispielsweise nicht nur Daten entwenden, sondern im ungünstigsten Falle auch ganze Anlagen zerstören.

Vorstellungen wie diese lassen bis heute vor allem mittelständische Unternehmer vor der Anwendung von Industrie 4.0 zurückschrecken. Tatsächlich aber sind die vorhandenen Risiken beherrschbar. Werden Gefahrenpotenziale ernstgenommen und einige sicherheitstechnische Grundregeln eingehalten, muss kein Unternehmen darauf verzichten, die Effizienz seiner Produktions- und Wertschöpfungsprozesse durch den Einsatz von Industrie 4.0 Lösungen zu steigern.

Umfassende Status- und Bedarfsanalyse

Wer Smart-Industry-Umgebungen wirksam gegen Cyberattacken absichern will, sollte sich zunächst bewusst machen, dass seine bestehenden IT-Sicherheitslösungen nicht einfach auf den neu integrierten Bereich der Maschinen und Anlagen umgesetzt werden können. Konzipiert, um Office-Umgebungen zu schützen, sind diese Lösungen in den seltensten Fällen in der Lage, auch die Absicherung industrieller Systeme mit ihren speziellen Strukturen und Protokollen zu gewährleisten. Aus diesem Grund führt in aller Regel kein Weg an einer Modernisierung des IT-Sicherheitssystems vorbei.

Erster Schritt sollte dabei stets eine detaillierte Status- und Bedarfsanalyse sein: Welche Steuerungssysteme, Geräte und Maschinen sind in das Netz integriert und deshalb gefährdet? Welche Protokolle werden eingesetzt? Welche Anlagen bedürfen womöglich eines besonderen Schutzes, etwa weil aufgrund ihres Alters keine neuen Sicherheitsupdates (Patches) mehr möglich sind? Welche Firmenbereiche müssen aus organisatorischen Gründen eng vernetzt sein, wo könnten Vernetzungen zu einem ernsthaften Sicherheitsrisiko werden? – Sind diese und ähnliche Fragen beantwortet, sollten im nächsten Schritt bereichsbezogene Schutzzonen (zum Beispiel eine bestimmte Maschinengruppe) definiert und Erfordernisse und Ausstattungsbedarf jeder einzelnen Zone präzise festgelegt werden.

Detaillierte Zugriffssteuerung

Schlüssel zur Realisierung dieser Schutzzonen und damit unverzichtbarer Bestandteil einer jeden zeitgemäßen Industrie 4.0-Sicherheitslösung ist die Installation einer Next Generation Firewall (NGFW). Sie eröffnet dem Anwender die Option einer Netzwerksegmentierung samt Erteilung abgestufter Zugriffsrechte. Das Firmennetz wird also in Teilnetze gegliedert, zu denen immer nur ausgewählte Nutzer Zugang haben. Dadurch kann beispielsweise klar festgelegt werden, wer den Einsatz von Geräten und Maschinen steuern, wer in die Gebäudeleittechnik eingreifen oder die Daten der Finanzabteilung einsehen darf. Einen Zugriff auf das komplette Netzwerk hat dann – vom Administrator abgesehen – so gut wie niemand mehr; wer Zugang zu bestimmten Bereichen haben will, muss sich als Inhaber der entsprechenden Rechte authentifizieren können.

Das ist nicht nur mit Bezug auf externe Angreifer wichtig, sondern auch im Hinblick auf die interne Netzwerknutzung. Denn nicht wenige Angriffe auf geschäftskritische Datenbestände, das haben Untersuchungen gezeigt, haben ihren Ursprung im eigenen Unternehmen. Um sich ausreichend abzusichern, genügt es hier übrigens nicht, Zugangsdaten einmalig zuzuteilen. Vielmehr ist ein systematisches Authentifizierungsmanagement erforderlich, bei dem Passwörter und auch Benutzernamen regelmäßig ausgetauscht werden – idealerweise einmal pro Monat, mindestens aber einmal im Quartal.

Die Installation einer NGFW ist nun allerdings nicht nur aufgrund dieser Segmentierungs- und Authentifizierungsfunktion unverzichtbar. Eine weitere, ebenfalls essentielle Schutzleistung ist die sogenannte Deep-Packet-Inspection des Application Layers (Layer 7). Das bedeutet konkret, dass die Firewall nicht nur (wie in älteren Installationen zu findende Stateful Inspection Firewalls) die Netzwerk-Ports und IP-Adressen der Absender und Empfänger von Daten überprüft, sondern vielmehr den kompletten Datenstrom untersucht. Dadurch lässt sich zum Beispiel auch Schadsoftware in einem IP-Paket identifizieren und stoppen. Da heute etwa 80 Prozent aller Schadprogramme über das Medium E-Mail in das Unternehmensnetzwerk eingeschleust werden, ist auch hier eine detaillierte Betrachtung des „Mailpakets“ notwendig.

Demilitarisierte Zone

Durch die Tiefenanalyse des Datenstroms sowie eine Netzwerksegmentierung einschließlich detaillierter Zugriffssteuerung lässt sich bereits eine Vielzahl von Bedrohungen sehr effektiv ausschalten. Wird beispielsweise einem Dienstleister Zugang zum Firmennetzwerk gewährt, damit dieser Fernwartungsarbeiten durchführen oder Sicherheitsupdates aufspielen kann, kann er sich nicht im gesamten LAN, sondern nur in einem eng umgrenzten Bereich frei bewegen und hätte insgesamt wenig Chancen, schädliche Programme zu implementieren. Zusätzlich optimieren lässt sich diese Steuerung und Aktionskontrolle externer Zugriffe durch die Errichtung einer demilitarisierten Zone (DMZ) zwischen Internet und Firmennetzwerk.

Für Wartungszwecke lässt sich dort dann beispielsweise ein Fernwartungsserver installieren – ein Ansatz, der vor allem dann interessant ist, wenn eine Vielzahl von Fernwartungslösungen im Spiel und die Administration der Protokolle und Zugriffsrechte entsprechend komplex ist. Der Dienstleister erhält dann lediglich Zugriffsrechte für den Fernwartungsserver in der DMZ; den Zugang zum Wartungsobjekt muss ihm das Unternehmen aktiv aus dem eigenen Netzwerk heraus gestatten, sodass es stets Kontrolle darüber behält, wer sich aktuell im Firmennetz bewegt. Zum Schutz vor infizierten und unbekannten Schadprogrammen kann darüber hinaus eine Sandbox-Umgebung aufgebaut und realisieren werden, in der unbekannte Software durch Vorspiegelung einer realen Anwendungsumgebung überprüft wird. Zeigt diese Software ein verdächtiges Verhalten, wird sofort der Netzwerkadministrator informiert, und die entsprechenden Gegenmaßnahmen können eingeleitet werden.

Die genannten Beispiele zeigen, dass Unternehmen, die auf Industrie 4.0-Lösungen setzen, längst über zahlreiche Möglichkeiten zum effektiven Schutz vor Cyberattacken verfügen. Was im Einzelfall technisch sinnvoll ist, wird am besten im Rahmen einer fachmännischen Beratung und Analyse definiert. Erfahrene Netzwerk-Spezialisten wie beispielsweise die Systemhausgesellschaft Euromicron Deutschland GmbH bieten hier umfassende Services an und realisieren gemeinsam mit ihren Technologiepartnern ausgefeilte IT-Sicherheitslösungen für jeden Bedarf.

Dirk Eberwein, Business Development Manager IT-Security, Euromicron Deutschland GmbH

Passend zu diesem Artikel

Wie wirkt sich KI in Bezug auf Cybercrime aus und welche neuen Schutzkonzepte müssen erarbeitet werden? Uwe Greis, Country Manager DACH bei Stormshield gibt Antworten.

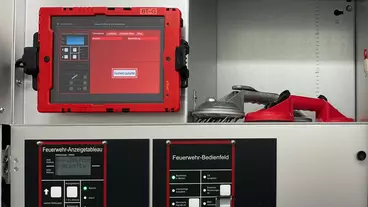

Ein grafisches Informationssystem von Re’graph wurde in ein Rechenzentrum installiert und liefert Einsatzinformationen in Echtzeit.

Diese Kamera von Mobotix kombiniert einen 360°-Panoramablick mit PTZ-Funktionen in einem Gerät.