Schutz vor unbefugtem Zugriff

Die intelligente Datenverschlüsselung gewinnt zunehmend an Bedeutung wenn es darum geht, sie vor unbefugtem Zugriff zu schützen. Dabei spielen besonders zentrale Verschlüsselungslösungen über alle mobile und stationäre Speicherorte hinweg eine zunehmend wichtige Rolle.

Die Häufung von Fällen des Datenmissbrauchs steigt von Jahr zu Jahr und birgt für Unternehmen unkalkulierbare Risiken. Einer Studie des Branchenverbandes Bitkom vom Frühjahr 2015 (Aris Umfrageforschung, bei der 1.074 Unternehmen ab zehn Mitarbeitern befragt wurden) zur Folge waren 51 Prozent der befragten Unternehmen bereits Opfer von Datendiebstahl, Sabotage oder Wirtschaftsspionage – mit einem jährlichen Schaden von rund 51 Milliarden Euro. Der größte Schaden entstand dabei durch den Diebstahl von IT- oder Telekommunikationsgeräten.

Aber die Gefahr kommt nicht immer nur von außen. Die Bitkom-Studie bestätigt, dass die Gefahr oft von Innentätern ausgeht: 52 Prozent der Beteiligten verweisen auf bestehende oder ehemalige Mitarbeiter. Neben konkreten Schäden durch Datenverlust betrifft diese Gefahr aber auch „weichere“ Faktoren wie die Reputation. Denn die Wahrnehmung des Themas hat sich verändert: Heute ist der Diebstahl von Daten Stoff für Schlagzeilen. Wie groß der Image-Schaden sein kann, belegen die großen Fälle von Datendiebstahl der letzten Jahre, die vor allem Unternehmen mit Endkunden betroffen haben.

Dabei ist Verschlüsselung schon heute Teil von Compliance-Vorschriften. Auch stattliche Regulierungen wie das Bundesdatenschutzgesetz, die European Data Protection Directive (EUDPD) oder die ISO 27001 sollen dem „Datenklau“ entgegenwirken. Die Realität sieht aber oft anders aus. Woran liegt es?

Barrieren der Verschlüsselung

Neben rationalen Argumenten spielen hier auch eher emotionale Gründe eine Rolle. Dazu gehören zum Teil die Erfahrungen des letzten Jahrzehnts, die einfach tradiert werden, aber auch die schlichte Verdrängung des Problems.

Zu den „gelernten“ Vorurteilen gehört beispielsweise die Vorstellung, dass Verschlüsselung Rechner langsamer mache, nur umständlich zu verwalten sei und eine niedrige Akzeptanz bei den Nutzern habe. Zu den rationalen Aspekten gehören die De-facto-Veränderungen in der IT-Landschaft der meisten Unternehmen, die die Verschlüsselung auf den ersten Blick tatsächlich als eine sehr komplexe, aufwändige Lösung erscheinen lassen.

Hinzu kommt die „Check-Box-Mentalität“. Man verfügt über irgendeine Form von Verschlüsselung, erfüllt somit eine rechtliche oder Unternehmensvorgabe und setzt sich nicht weiter mit den Möglichkeiten der Technologie auseinander. Die Teilverschlüsselung über mitgelieferte Systeme wie Bitlocker bei Microsoft-Lösungen und File Vault2 für Apple oder sich selbst verschlüsselnde Festplatten bieten jedoch nur eine bedingte Sicherheit.

Vier Stufen der Verschlüsselung

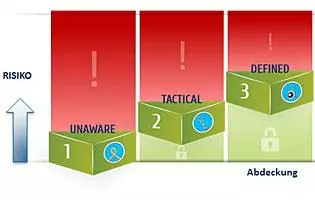

Derzeit lassen sich bei Unternehmen im Wesentlichen vier Stufen der Verschlüsselung beobachten – eine fünfte Stufe ist der Verzicht auf Verschlüsselung.

- Auf einer niedrigen Stufe findet sich die taktische Verschlüsselung, bei der nur Daten bestimmter Geräte oder Teams verschlüsselt werden.

- Dem folgt ein definierte Stufe, bei der auch mobile Geräte jenseits von Firewall und Netzwerk verschlüsselt werden, aber ohne zentrale Schlüsselverwaltung.

- Die nächsthöhere Ebene ist die „verwaltete“ Ebene, bei der alle Endpunkte gesichert sind und die zentral verwaltet wird. Hier kommen aber noch viele unterschiedliche Verschlüsselungslösungen zum Einsatz.

- Die höchste Sicherheitsstufe ist die „optimierte“ Ebene. In ihr sind alle Endpunkte über alle Plattformen und alle Betriebssysteme verschlüsselt und die Verschlüsselung wird mit einer Lösung zentral verwaltet mit dem Verbleib der Schlüssel nur im eigenen Unternehmen. Sie stellt dann auch die Idealform einer sicheren Verschlüsselung dar.

„Keep it simple“

Die normale IT-Umgebung, in der heute Daten gespeichert werden, sieht grundlegend anders aus als noch vor fünf Jahren. Unternehmen haben oft zwei und mehr Betriebssysteme im Einsatz, Mitarbeiter nutzen Daten auf Notebooks, USB-Sticks, Tablets und in der Cloud. Diese einzelnen Speicherorte sind zudem oft gar nicht oder nur teilweise verschlüsselt.

Was in der Regel nicht gegeben ist, ist eine zentrale und plattformunabhängige Verwaltung von Schlüsseln, die zudem auch im Unternehmen verbleiben. Ein wirklicher Schutz von Daten muss sich also über die Vielzahl von Endpunkten beziehungsweise Speicherorten und Betriebssysteme erstrecken, inklusive der Cloud. Eine solche intelligente, gemanagte Verschlüsselung gewährt dann nicht nur die nötige Sicherheit, sondern ermöglicht auch eine einfache Verwaltung der Schlüssel und Zugriffsrechte. Folgende sechs Anforderungen sollten erfüllt sein:

- Zentrale Verwaltung

- Identitätsprüfung

- Reduzierung der Haftung durch Dokumentation für Compliance-Vorschriften

- Verbessertes Nutzererlebnis

- Reduzierung von IT-Aufwand durch einfache Kontroll-Lösungen

- Bestmögliche Sicherheit.

Weiterhin sollte der Zugriff auf die Schlüssel ausschließlich beim Anwender bleiben. Aktuelle Lösungen für eine solche umfassende, selbstverwaltete Verschlüsselungslösung zeichnen sich dann auch durch ihre einfache Implementierung und Handhabung aus:

- Kein Ausbremsen der Systeme mehr,

- verschlüsselte Endpunkte lassen sich wie unverschlüsselte behandeln,

- Pre-Boot-Authentifizierung, die vom Nutzer nicht bemerkt wird,

- Schutz aller mobilen Endgeräte inklusive der Cloud,

- eine zentrale, intelligente Schlüsselverwaltung aller Einzelschlüssel von Hard- und Software über eine Management-Konsole. Diese steuert dann auch die Zugriffsrechte einzelner Abteilungen oder Personen.

In dieser Form unterscheidet sich die intelligente Verschlüsselung in der Performance und Bedienfreundlichkeit sowie im Maß des gewährten Schutzes deutlich von ihren Vorgängerlösungen. Sie bildet alle Endpunkte ab, und ermöglicht dadurch auch die unbedenkliche Nutzung mobiler Geräte beziehungsweise den Einsatz eigener Geräte (BYOD – Bring your own Device). Damit trägt Verschlüsselung auch zu flexiblen Kommunikation und modernen Arbeitsformen bei.

Darin Welfare, General Manager EMEA, Winmagic

Passend zu diesem Artikel

Wie Smart-Access-Lösungen funktionieren und warum sich Smartphones besonders für die Zutrittskontrolle in Universitäten eignen, erklärt Markus Baba, Regional Sales Manager bei HID.

Der neue mobile Schlüssel von Simonsvoss verfügt über Cloud-Services und kommuniziert über BLE zwischen Schließung und Smartphone.

Salto stattet Düsseldorfer Wohnungsgenossenschaft Dübs mit elektronischer Zutrittslösung aus.