Achtung Doppelgänger!

„Besonders spannend“ lautet die Bewertung von Kinofilmen, in denen der Hauptakteur seine Identität verliert oder wieder zu finden sucht; „besonders nervenaufreibend“ erlebt man in einer Anwaltskanzlei diejenigen Mandanten, deren Identität gestohlen wurde.

Und dabei handelt es sich nicht nur um die Opfer von Stalkern in Beziehungs-streitigkeiten, sondern vor allem auch um agile Unternehmer, deren Identität im Internet gestohlen wurde. Identitätsdiebstahl bezeichnet die missbräuchliche Nutzung personenbezogenen Daten – nämlich einer natürlichen oder juristischen Person – durch Dritte. Und dieses Phänomen führt nicht nur zu Unannehmlichkeiten wie zum Beispiel der nicht mehr bestehenden Möglichkeit, sich neu in sozialen Netzwerken unter seinem echten Namens anzumelden. Besonders schlimm wird der Identitätsdiebstahl, wenn der Dritte gegenüber Geschäftspartnern, Kunden, in Foren oder gegenüber potentiellen Neukunden aktiv wird.

Je mehr Daten der Dieb in Händen hält (Geburtsdaten, Fotos, Anschrift, Familienstand, Führerschein- und Ausweisnummern, Bankverbindung und Kreditkartennummern) desto schlimmer können die Folgen für das Opfer sein. Gerade beim Stalker ist das rechtswidrige Verhalten beliebt, auf Auktionsportalen wie Ebay auf den ersten Blick rechtswirksame Bestellungen auszuführen, die regelmäßig in einer juristischen Auseinandersetzung enden. Zwar trifft den Verkäufer im Internet die Beweislast, dass der Account-Inhaber auch der Käufer/Vertragspartner ist, doch erzeugt auch dies für das Opfer erheblichen Nervenaufwand. Besonders ärgerlich wird es, wenn der Verkäufer die zivilrechtliche Geltendmachung des Kaufpreises mit einer Strafanzeige gegen das Stalking-Opfer flankiert.

Wie kommen Täter an Daten?

Beim Stalking ist das denkbar einfach: In der Regel hatten die Beteiligten eine so nahe Beziehung, dass sich einer an den anderen gut erinnert. Zudem haben die beiden oft vieles geteilt und gemeinsam genutzt – beispielsweise den Computer, mit dem das spätere Opfer seine E-Mails abgerufen hat. Wenn dann einmal die automatische Speicherfunktion bezüglich der Kenn- und Passworte aktiviert war, fällt es dem Stalker leicht, zeitnah Online-Accounts so zu manipulieren, dass der Berechtigte kaum noch Zugriff darauf hat (zum Beispiel Passwortänderung). Ab diesem Zeitpunkt ist der Stalker – bei Nutzung der in den Accounts vorgehaltenen Informationen – in der Lage, allen denkbaren Unsinn zu treiben.

Der professionelle Betrüger kann auf solche Nähedaten nicht zurückgreifen, so dass er andere Kanäle nutzen wird, um sich Daten zu beschaffen. Arbeitet er auf einer einfachen Ebene, wird er Daten aus allgemein zugänglichen Quellen ziehen und eine Zweit-Identität kreieren. Manche bezeichnen dieses Vorgehen als „Nicknapping“. Man sieht dieses Phänomen oft bei Jungendlichen, die ihrem „Star“ aus Funk- und Fernsehen nacheifern und mehr oder weniger offengelegte Fanpages erstellen. Bei alledem kann es sich aber auch um eine Vorbereitungshandlung zum Betrug, Kreditkartenbetrug oder ähnlichen Straftaten handeln.

Professionelle Täter

Im strafrechtlich relevanten Bereich gehen die Täter professioneller vor wie zum Beispiel bei der Abofalle: Die Täter setzen beim Bedürfnis der immer wieder benötigten kostenlosen Browser-Plugins oder Medienanwendungen an. Sie gestalten eine Internetpage, die der Seite des Originalherstellers täuschend ähnelt – einziger Unterschied ist, dass der Download auf dieser Seite Kosten verursacht. Die Daten der potentiellen Opferkunden fragt man kühn ab und verlangt einen Bestätigungsklick. In der Regel handelt es sich beim Klick jedoch nicht um das Ingangsetzen eines Downloads, sondern um den Abschluss eines kostenpflichtigen Abonnements. Ob die Anstrengung der Bundesregierung mit der demnächst in Kraft tretenden „Button-Lösung“ helfen wird, das Betrügertum gänzlich auszumerzen, mag bezweifelt werden.

Für den Kreditkaten- oder Kontenbetrug benötigt der Täter entsprechende Bankdaten. Phishing ist hier ein Stichwort, bei dem der Täter nicht die Downloadseite eines Softwareherstellers, sondern die Seite einer Bank spiegelt.

Aber auch dem weniger technisch versierten Täter kann die Informationsbeschaffung von aktuellen Kontendaten gelingen. Wie leicht dies funktioniert, erfährt man als Anwalt aus den Strafakten; da dieser Beitrag nicht als Forum für Täter dienen soll, wird hier das Vorgehen ausdrücklich nicht beschrieben. Doch sei der besorgte Leser als Kontoinhaber aufgerufen zu überlegen, an welcher Stelle ein Täter sich Kontoinformationen beschaffen könnte.

Unverschlüsselter Zugang ist riskant

Eine weitere technische Möglichkeit zur Informationsbeschaffung kann das auf dem „Bluejacking“ basierende „Bluenarfing“ sein. Bluejacking bezeichnet das unaufgeforderte Senden von Nachrichten über Bluetooth an bluethoothfähige Geräte, denn Bluetoothgeräte mit freien und unverschlüsselten Zugang empfangen Nachrichten von jedem anderen, ohne dass zuvor der Besitze gefragt wurde. So sind schon Guerilla-Marketing-Kampagnen bekannt geworden, um für Computerspiele zu werben. Heutzutage besteht die Verwundbarkeit vor allem darin, dass mittels Bluetoothattacken Viren oder trojanische Pferde übersendet werden, um danach die Geräte selbst zu verlassen, Daten freizugeben. So erreicht man beim „Bluenarfing“ Zugriff auf den Kalender, das Adressbuch, die E-Mails und die SMS. Am besten schützt man sich hier mit der weitgehenden Deaktivierung von Bluetooth.

Problematisch ist auch das „Snarfing“. Darunter versteht man die Informationsbeschaffung und die Datenmanipulation in kabellosen Netzwerken wie WLAN oder WPAN (Wireless Personal Area Network). Gerade hier lauert die Gefahr im Bereich der öffentlichen Hot-Spots: Die üblichen Maßnahmen wie Verschlüsselung, Passworten und die qualifizierte Vergabe von Zugriffsrechten erschweren die Informationsspionage.

Und schließlich sei noch auf das „Potslurping“ hingewiesen. Diese Methode geht erschreckend unauffällig und einfach: Mit einem iPod oder einem anderen mobilen Datenspeicher dockt man an den USB-Anschluss eines Rechners oder eines anderen auszuspionierenden Gerätes an. Auf dem Speicher befindet sich ein kleines Programm, das sich automatisch startet und ein Abbild des Speichers auf dem Datenstick erstellt. Hier kann dann der Täter zu Hause nach Herzenslust Dokumente zu seinen perfiden Zwecken durchforsten.

Vorsicht hilft

Je sozialer das Internet wird, desto mehr „unsoziale Machenschaften“ greifen um sich. Unternehmer, Unternehmen wie auch Verbraucher sind aufgerufen, mehr denn je auf die Sicherung ihrer Daten und auf individualisierte Schutzmaßnahmen zu achten. Die Benutzung eines gemeinsamen Passwortes für alle im Internet genutzten Kommunikationsmöglichkeiten stellt ein fahrlässiges Handeln dar. Wir alle müssen Vorbereitungen treffen, damit nicht unsere gesamte Identität gestohlen werden kann. Erst dann kann man sich im Kino beruhigt zurücklehnen und den nächsten Identitätsdiebstahl entspannt verfolgen.

Roman G. Weber (LL.M.), Rechtsanwalt und Mediator für Datenschutz und Datensicherheit

Passend zu diesem Artikel

Mittels Smartphone-Wallets ist mittlerweile ein modernes und sicheres Identitäts- und Zutrittsmanagement für viele Anwenderszenarien umsetzbar.

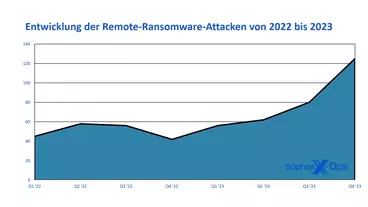

Kleine und mittelständische Unternehmen (KMU) stehen im Fokus beim Diebstahl von Daten und Identitäten, wie Sophos im Threat Report 2024 veröffentlicht hat.

Die DSGVO beeinflusst nahezu alle Bereiche des beruflichen Lebens, einschließlich des Identity & Access Managements und somit Systeme zur Zutrittssteuerung.