Cyberrisiken im Gesundheitssektor richtig minimieren

In den letzten Jahren sind nahezu alle Kritis-Sektoren verstärkt unter Beschuss von Cyberkriminellen geraten, darunter auch viele Krankenhäuser.

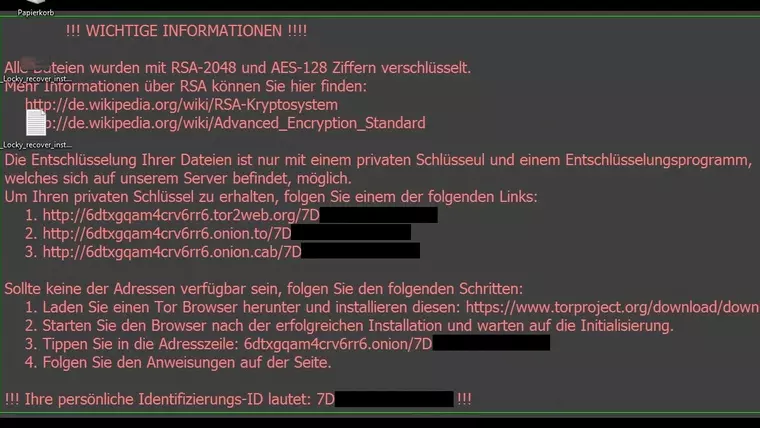

Krankenhäuser in Deutschland und in ganz Europa sind seit einiger Zeit immer häufiger Ziel von Cyberattacken geworden. Darunter sind einige Fälle, die auch in der Presse Widerhall fanden. Besonders in Erinnerung geblieben ist der erfolgreiche Angriff auf das Lukaskrankenhaus in Neuss 2016. Ein Trojaner führte damals zum Zusammenbruch des regulären Betriebs, die Notaufnahme musste schließen, Patienten konnten wichtige Therapien nicht erhalten und Operationen mussten verschoben werden. Einen ähnlichen Fall hat es jüngst in Frankreich gegeben, auch dort mussten Notfallpatienten abgewiesen werden. Und nicht nur Krankenhäuser sind bedroht, die Kriminellen gehen auch gegen andere Einrichtungen vor, etwa Gesundheitszentren.

Der IT-Sicherheitsdienstleister Sophos stellt in seiner Branchenanalyse eine weltweit deutliche Zunahme an Angriffen im Gesundheitssektor fest. 66 % der Organisationen im Gesundheitswesen wurden im vergangenen Jahr von Ransomware angegriffen, im Jahr 2020 waren es noch 34 %. Das ist ein Anstieg von 94 % innerhalb eines Jahres, was zeigt, dass die Angreifer wesentlich besser in der Lage sind, die wichtigsten Angriffe in großem Maßstab auszuführen. Dies spiegelt wahrscheinlich auch den zunehmenden Erfolg des Ransomware-as-a-Service-Modells wider, das die Reichweite von Ransomware erheblich vergrößert, indem es die für die Erstellung und den Einsatz eines Angriffs erforderlichen Fähigkeiten reduziert.

Die Anfälligkeit des Sektors ist groß

Die angestrebte Digitalisierung des Gesundheitssektors soll den Einrichtungen und Patienten viel Verwaltungsarbeit abnehmen, Abläufe effizienter machen und modernste Geräte untereinander und mit digitalen Behandlungslösungen vernetzen. Hier liegt bei allem Potenzial auch das Risiko, denn der Sektor ist überaus komplex. Es gibt hochsensible Patientendaten, die geschützt werden müssen. Eine Vielzahl medizinischer Geräte kommuniziert untereinander oder ist zu Wartungszwecken von außen erreichbar. Operationen, die digital gesteuert werden, über große Entfernungen hinweg und der Einsatz von Robotern sind weitere Beispiele für die wachsende Digitalisierung und dem Risiko, dass Cyberkriminelle eine Schwachstelle finden. US-Forscher fanden bereits 2015 heraus, dass sich Geräte eines großen amerikanischen Gesundheitskonzerns manipulieren ließen – knapp 70.000 Geräte identifizierten sie, darunter solche aus der Nuklearmedizin, Infusionsgeräte oder Anästhesie-Equipment. Um zu zeigen, wie anfällig die Medizintechnik sein kann und dass solche Geräte durchaus attackiert werden, setzten sie so genannte „Honeypots“ ein, also Systeme, die die den „echten“ nachempfunden sind, aber extra Sicherheitslücken aufweisen, um Informationen über die Angreifer sammeln zu können. Als Test dienten angebliche Defibrillatoren und Magnetresonanztomographen, die innerhalb von sechs Monaten über 55.00 Logins über Webinterfaces verzeichneten.

Auch lassen sich die medizinischen Geräte nicht einfach im Falle einer Lücke patchen, denn damit verliert das Gerät womöglich seine Zulassung – da der ordnungsgemäße Betrieb nicht mehr gewährleistet werden könne. Und eine erneute Zertifizierung kostet mitunter viel Zeit – und auch Geld.

Neben der Anfälligkeit der Technik ist auch der Alltag in einem Krankenhaus in seinem Ablauf nur bedingt geeignet, für größtmögliche IT-Sicherheit zu sorgen. Viele Geräte haben offen zugängliche Schnittstellen und lassen sich in ihrer Gänze nicht rund um die Uhr im Auge behalten. Manche Einrichtungen verfügen zwar über Zutrittskontrollen zu sensiblen Bereichen, doch auch hier bedingt der Alltag, dass eine vollständige Kontrolle, wer sich wo aufhält, gerade wenn ein hohes Besuchsaufkommen herrscht, manchmal eher nur theoretisch als praktisch möglich ist.

Gesundheitssektor ist ein lohnendes Ziel

Dass sich Angreifer insbesondere den Gesundheitssektor für Ransomware-Angriffe aussuchen, hängt mit der oft dringlichen Versorgung der Menschen und den sensiblen Patientendaten zusammen. Führt ein erfolgreicher Angriff bei einem Industriebetrieb zu einem Produktionsstillstand und ökonomischen Ausfällen, sind vor allem in behandelnden Einrichtungen wie Krankenhäusern unter Umständen akut Menschenleben gefährdet. „Der Druck auf Lösegeldforderungen einzugehen, ist daher besonders groß“, erläutert Jörg Asma, Partner und Leiter Digital Healthcare bei PwC Deutschland. Krankenhäuser können es sich eben nicht leisten, den Betrieb für Wochen hinweg einzustellen oder stark einzuschränken, bis die Systeme wiederhergestellt worden sind. Und selbst im Zahlungsfall gibt es keine Garantie, dass verschlüsselte Systeme freigeben werden und diese wieder zügig anlaufen. Oder Patientendaten landen beispielsweise zum Verkauf im Darknet und können dort nicht wieder gelöscht werden.

Vor allem die Kosten für die Bereinigung der Systeme und Dateien können das Bezahlen einer vergleichbaren geringen Summe diese Option attraktiv machen. In den USA kostete die Krankenhauskette Universal Health Services eine Cyberattacke bis zur vollständigen Wiederherstellung rund 67 Mio. US-Dollar. Laut Sophos beträgt die durchschnittlich bezahlte Lösegeldforderung etwa 131.000 US-Dollar. Doch auch Angriffe zu Spionagezwecken oder reiner Sabotage als Teil eines asymmetrischen Angriffs auf die Kritische Infrastruktur sind denkbar – wie etwa auf die Stromversorgung zur Erzeugung eines großflächigen Blackouts sind Realität.

Gesetzgeber steuert gegen – doch die Umsetzung benötigt Zeit

Der Gesetzgeber hat die Probleme durchaus erkannt und versucht, mit einer Reihe von Fördermaßnahmen und Pflichten, die Risiken mittelfristig zu minimieren. Das Krankenhauszukunftsgesetz (KHZG) verlangt, dass 15% der Fördermittel müssen für die Verbesserung der IT-Sicherheit eingesetzt werden. „Etwa zwischen fünf bis sieben Prozent des IT-Budgets benötigen Unternehmen und Einrichtungen im Schnitt, um IT-Sicherheit herzustellen. In Krankenhäusern liegt diese Zahl bei unter einem Prozent“, so Asma. Das bedeutet, dass im Vergleich zum Rest des Markts, Krankenhäuser um den Faktor fünf in Sachen IT-Sicherheit unterfinanziert sind. Eine grundlegende Neuerung bringt vor allem der § 75c des SGB V (Kasten). Dort ist nun auch für Krankenhäuser, die nicht als Großversorger unter die Kritis-Verordnung fallen, geregelt, dass diese ihre IT nach Stand der Technik absichern müssen. Die Kritis-Verordnung gilt für Krankenhäuser mit mehr als 30.000 vollstationären Patienten pro Jahr und verlangt von den Einrichtungen hohe Sicherheitsstandards, die in branchenspezifischen Sicherheitsstandards (B3S) festgelegt und dem BSI zur Feststellung der Eignung vorgelegt werden können. Diese Standards sind nun durch den § 75c auch auf alle anderen Krankenhäuser anzuwenden.

Die Investitionen seitens der Krankenhäuser in IT-Sicherheit und Schulungen sind also zwingend notwendig, wenn diese die Risiken von Ausfällen durch Cyberangriffe zumindest reduzieren wollen und vom Gesetzgeber her dazu verpflichtet sind. Auch wenn in der Vergangenheit immer wieder Lösegeldforderungen gezahlt worden sind, kann dies auf Dauer nicht die bessere Alternative als vergleichsweise hohe Investitionen in die Sicherheit sein. Manche Cyberversicherungen decken solche Zahlungen, weswegen die Innenminister der Länder darüber nachdenken, solche Leistungen vom Versicherungsschutz auszunehmen, um die Attraktivität von Ransomware-Attacken zu verringern. Aber auch ohne Deckung von Zahlungen sind Versicherungen nur bedingt geeignet, die Folgen einer Attacke ausreichend zu bewältigen. Sie ersetzt etwa nicht die trotzdem anhaltende Betriebsunterbrechung und die eingeschränkte Behandlung von Patienten, von Reputationsschäden ganz zu schweigen – und kommt es zu einem massiven Ausfall, wird dieser auch medial bekannt. Eine Versicherung wird die gesamten entstandenen Kosten nicht abdecken (können). Wie sinnvoll solche Maßnahmen sind, zeigt das Beispiel des Agaplesion Krankenhaus in Gießen. Dieses hatte einen Testangriff auf seine Systeme in Auftrag gegeben. Ergebnis: Zwei Tage lang versuchten die IT-Experten verglich, in die Systeme einzudringen. Schwachstellen wurden dennoch entdeckt, die dann ausgeräumt wurden. Die Maßnahmen lohnen sich also, wenn sie konsequent umgesetzt und nachgehalten werden.

Schutz aus eigener Kraft

Krankenhäuser, die bislang nicht zur Kritischen Infrastruktur zählten, werden nun nicht drum rumkommen, ihre IT-Sicherheit nachhaltig zu erhöhen. Viele müssen zuerst eine Bestandsaufnahme durchführen, um den Status-quo zu den B3S-Anforderungen zu erheben. Der B3S bezieht alle wichtigen Bereiche der Organisation wie Klinik, Verwaltung, Logistik und auch externen Dienstleister, mit ein. Die Einführung eines Information Security Management Systems (ISMS) und eines BCMs sind grundlegende Maßnahmen, die der Sicherheit und der Frage, „wie verfahren in einer Schadenslage?“, dienen. Vor allem ist IT-Sicherheit ein Prozess, der schrittweise gegangen werden kann, dafür aber kontinuierlich. Es wird häufig kaum möglich sein, alle adressierten Bereiche mit Schwachstellen gleichzeitig innerhalb kürzester Zeit auf ein optimales Schutzniveau zu heben. Aber dieser Prozess muss mit klaren Prioritäten und Zielen erfolgen.

Hendrick Lehmann, freier Mitarbeiter PROTECTOR

Passend zu diesem Artikel

Cyberkriminelle sind mittlerweile hochprofessionell organisiert und bieten eine breite Palette an kriminellen Dienstleistungen auch als as-a-Service-Modelle aus dem Darknet heraus an.

Bei Passwörtern stehen Haustiernamen hoch im Kurs, ganz zur Freude Cyberkrimineller. Das zeigt eine Studie von Keeper Security.

Cloudbasierte Zugangssysteme von Brivo sollen Zutritts- und Arbeitsprozesse im Krankenhaus verbessern und Unternehmen entlasten.