Effizientes Zutrittsmanagement für Rechenzentren

Wie sich ein sicheres Zutrittsmanagement in der Rechenzentrumsindustrie realisieren lässt, ohne zu Lasten der Prozesseffizienz zu gehen.

Auf den IT-Systemen (Server, Netzwerk und Speichereinrichtungen) in Rechenzentren werden system- und geschäftskritische Anwendungen betrieben, Daten werden erzeugt, prozessiert und gespeichert. Der Diebstahl dieser Daten oder der unrechtmäßige Zugriff kann erhebliche finanzielle Schäden nach sich ziehen. Der Trend geht zur Verwendung von Hyperscale-Rechenzentren und dem Betreiben der IT-Infrastruktur in der Cloud.

Hohe Sicherheitsanforderungen versus Prozesseffizienz

Diese Cloud ist jedoch nicht unerreichbar und neben all den Sicherheitsvorkehrungen die Unternehmen hinsichtlich der Cybersicherheit unternehmen, ist der physische Zutrittsschutz zu Rechenzentren essenziell, um die Betriebssicherheit und -kontinuität gewährleisten zu können. Vertragliche, regulatorische und gesetzliche Vorgaben stellen hohe Anforderungen an die physische Sicherheit (auch Zutrittsmanagement) von Rechenzentren und deren Standorte sowie an den Betrieb und das Management. Dazu zählen:

- Richtlinie 2008/114/EG (Schutz kritischer Infrastrukturen)

- IT-Sicherheitsgesetz / IT-Grundschutz (BSI)

- ISO/IEC 27001 / IT-Grundschutz

- ISAE 3402, SOC2 Typ II

- EN50600-1 - Allgemeine Konzepte

- EN50600-2-1 - Gebäudekonstruktion (Anforderungen an Sicherheitszonen und deren physischen Schutz)

- EN50600-2-5 - Sicherungssysteme (Anforderungen and Zugangskontrolle und Zugangsschutz)

- EN50600-3-1 - Informationen für das Management und den Betrieb

- ISO 45001 - Managementsysteme für Sicherheit und Gesundheit bei der Arbeit

- DSGVO – Datenschutzgrundverordnung

- SARS-CoV-2-Arbeitsschutzstandard (BMAS)

Insbesondere sollte darauf geachtet werden, dass alle Anforderungen an die Verfügbarkeit, Sicherheit, Energieeffizienz und den Informationsschutz sorgfältig geprüft und auf Basis des notwendigen Schutzbedarfes des Unternehmens abgeleitet und angewandt werden. Das nachfolgende Bild stellt exemplarisch die Vorgehensweise gemäß den zu vor genannten Normen dar.

Qualifiziertes und vertrauenswürdiges Sicherheitspersonal wird im Rechenzentrum benötigt

Um die betriebliche Sicherheit von Rechenzentren zu gewährleisten, wird bisher qualifiziertes und vertrauenswürdiges Sicherheitspersonal benötigt, um auf Basis von festgelegten Prozessen und Anforderungen die Identität- und Berechtigungen von Besuchern, Technikern, externe Prüfer und ggfs. Gäste (Besucher) zu prüfen, den kontrollierten Zugang ggfs. mit Begleitung zu ermöglichen sowie den unautorisierten Zugang zu verhindern.

Weitere sicherheitsrelevante Maßnahmen wie die Einweisung in die örtlichen Gegebenheiten (Fluchtwege) sowie standortbezogene Sicherheitsanforderungen (etwa Hausordnung und Verhaltensregeln) aber auch ergänzende Vertraulichkeitsvereinbarungen benötigen einen hohen Zeit- und Personalaufwand. Bedingt durch die Pandemie (Covid-19) bestehen weitere Restriktionen für den Zugang zu Rechenzenten, um das Betriebs- und Sicherheitspersonal vor vermeidlichen Infektionen zu schützen und den Betrieb und Sicherheit aufrecht zu erhalten. Konsens herrscht in der Branche darüber, dass ein hohes Niveau an Schutz und Sicherheit neben qualifiziertem Personal- auch hohen Technologieeinsatz bedarf.

Peter Starziczny, Mitglied des Vorstandes im Verband innovativer Rechenzentren e.V. (VIRZ) bestätigt, dass die Zukunft für ein professionelles und digitalisiertes Zutrittsmanagement bereits morgen beginnt. Zutrittsprozesse sollten ganzheitlich betrachtet und gestaltet werden, um die höchstmögliche Sicherheit auch während der Durchführung von Wartungen, Services, Anlieferungen, Installationen oder anderen betrieblichen Tätigkeiten stets gewährleisten zu können. „Toll, dass Essentry die Zukunft der Digitalisierung bereits schon heute im Angebot hat.“

Trügerische Sicherheit durch Technologien wie Handvenen- und Irisscans

Der Einsatz von modernsten Technologien wie Handvenen- und Irisscans bringen jedoch keinen Mehrwert, wenn vorher die Zuordnung von Identitäten nicht absolut verlässlich ist. Die trügerische Sicherheit besteht darin, dass Systeme, die zur Zutrittssicherheit meist in einem mehrschichtigen Ansatz zur Anwendung kommen, sich aufeinander verlassen. Eine Zutrittskarte wird durch einen Mitarbeiter der RZ-Sicherheit ausgegeben, nachdem in Vorsystemen auf eine Berechtigung bzw. Autorisierung geprüft wird. Diese Zutrittskarte ebnet den Weg auf die Rechenzentrumsfläche mit dem zuvor hinterlegten Profil im Zutrittskontrollsystem. Unter Umständen kommen weitere fortschrittliche biometrische Verfahren, wie die zuvor beschrieben, zum Einsatz, um zur Zutrittskarte einen zweiten Faktor hinzuzufügen oder die Zutrittskarte gar zu ersetzen.

Doch keines dieser Systeme prüft die Identität der Person. Eine Identitätsprüfung erfolgt heute selbst in Kombination mit modernsten Technologien meist durch den Mitarbeiter der RZ-Sicherheit auf Basis einer manuellen Sichtprüfung sowie des Ausweisdokumentes und der Gesichtskontrolle, wie früher vor der Diskothek.

Moderne Prüftechnologie und Zero Trust für physische Zutritte

Um Sicherheitsmerkmale auf Ausweisdokumenten wie beispielsweise dem Personalausweis sichtbar zu machen, benötigt man technische Hilfsmittel die infrarotes, ultra-violettes und weißes Licht erzeugen. Schnell wird klar, dass das Auge hierzu nicht in der Lage ist und auch mehrere tausend Dokumententypen aus aller Herren Länder sowie deren Sicherheitsmerkmale durch den Menschen nicht geprüft werden können. Untersuchungen haben ergeben, dass allein bei Stichprobenkontrollen bei Unternehmen in der chemischen Industrie mehrere Dutzende gefälschte Ausweisdokumente pro Jahr aufgedeckt werden und auch für Rechenzentrumsstandorte stellt dies eine reale Gefahr dar.

Zero Trust beschreibt ein Verfahren in der IT-Sicherheit bei den Zugriffen niemals vertraut werden und die Autorisierung immer verifiziert wird. Übertragen auf die physikalische Sicherheit bedeutet dies, dass keinen Vorsystemen, z.B. das Besuchermanagementsystem, das dem Berechtigungssystem vertraut und eine mit der Identitätsverifikation eine zusätzliche Sicherheitsebene einbezogen wird.

Effizienzgewinn durch Self-Services integriert in den Gesamtprozess

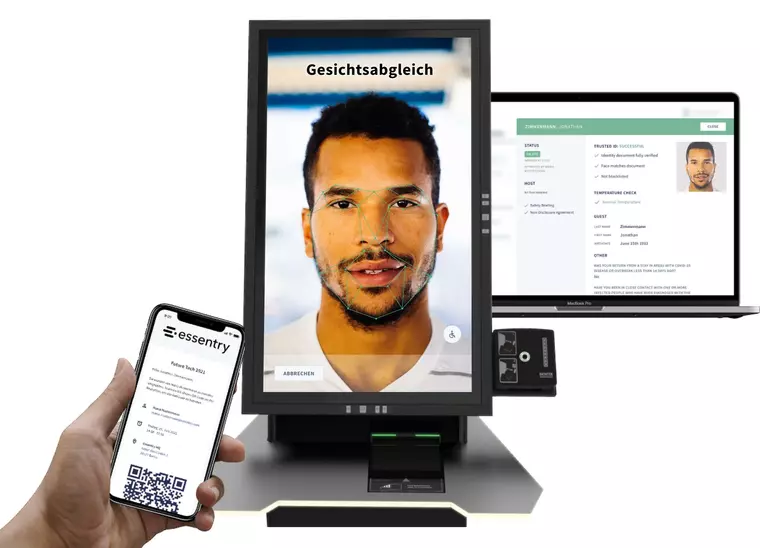

In modernen Besucher- und Zutrittsmanagement Systemen kommt eine Identitätsverifikation auf Grenzkontrollniveau in einem vollständig automatisierten Self-Service zum Einsatz. Integriert mit Bestandssystemen wie Kalender- und CRM-Systemen wird beim der Besucherregistrierung zunächst auf eine Einladung/Berechtigung für den Zutritt geprüft, dann werden Ausweisscanner zur Echtheitsprüfung des Ausweisdokumentes und eine 3D Kamera für den biometrischen Abgleich des Gesichts mit dem Ausweisdokument verwendet, um die Identität eindeutig zu verifizieren. Am gleichen Kiosk können Sicherheitsunterweisungen und Vertraulichkeitsvereinbarungen unterschrieben und akzeptiert werden, sollte dies nicht wie beim Fliegen bereits beim Online Check-in erfolgt sein. Wird dann noch eine normale Körpertemperatur gemessen und der COVID-19-Gesundheitscheck bestanden, gibt der Kiosk einen Zutrittsausweis als RFID-Karte aus, welche die Zutritte durch eine Integration mit dem Zutrittskontrollsystem regelt. Natürlich können weitere biometrische Verfahren wie ein Handvenenscanner integriert und der Kiosk damit gleichzeitig als zentrale Anlaufstelle für die Zuweisung von verifizierten Identitäten zu biometrischen Merkmalen (Enrollment) verwendet werden.

Klar ist, dass die Sicherheit und Effizienz beim Zutritt zu Rechenzentrumsstandorten, durch ein innovatives Besuchermanagementsystem, mit überschaubarem Investment an Zeit und Ressourcen, signifikant verbessert werden kann.

Passend zu diesem Artikel

Wie sind Rechenzentren mit ihren hohen 24/7-Lasten vor langanhaltenden überregionalen Blackouts geschützt? Reicht die Vorsorge? Und worauf sollten Kunden achten?

Der BDSW sieht das Vorhaben, das Finanzministerium durch Zollbeamte sichern zu lassen kritisch. Hauptgeschäftsführer Dr. Peter Schwark erklärt, warum.

Die DSGVO beeinflusst nahezu alle Bereiche des beruflichen Lebens, einschließlich des Identity & Access Managements und somit Systeme zur Zutrittssteuerung.