Malware spioniert Daten aus

Symantec hat eine neue Malware entdeckt, die vergleichbar mit Stuxnet und Duqu ist und mit großer Wahrscheinlichkeit im Auftrag einer Regierung geschaffen wurde. Die „Regin“ genannte Malware ist eine Schadsoftware, die offenbar bereits seit 2008 im Einsatz ist.

Der Backdoor-Trojaner wird für Spionage und Überwachung verwendet und ist von einer Komplexität, die man selten sieht: Sein Code ist größtenteils auf dem infizierten Rechner unsichtbar, und er tut alles, um zu verschleiern, dass Daten entwendet werden. Regin nimmt staatliche Organisationen, Infrastrukturbetreiber, Firmen sowie Akademiker und Privatpersonen ins Visier.

Worin besteht die Bedrohung?

Regin ist ein komplexes Tool zur Informationsbeschaffung, das seit mehreren Jahren im Einsatz ist, um systematisch Daten zu sammeln und staatliche Behörden, Infrastrukturbetreiber, Unternehmen, Wissenschaftler und Privatpersonen auszuspähen. Regin setzt modernste Techniken ein und unternimmt erhebliche Anstrengungen, um sich auf infizierten Computern vor einer Enttarnung zu schützen. Es gibt zwei Versionen dieser Malware: Version 1.0, die anscheinend bereits von 2008 bis 2011 eingesetzt wurde, und Version 2.0, die seit 2013 im Einsatz ist.

Wie funktioniert diese Malware?

Die Malware agiert als Spionage-Tool, das die Malware-Betreiber gezielt auf das Unternehmen, das System oder die Daten, auf die sie es abgesehen haben, zuschneiden können. Es sind Dutzende von Payloads bekannt, wobei noch weitere existieren können. Beispiele für bekannte Module:

- Analysieren von E-Mails aus Microsoft-Exchange-Datenbanken

- Stehlen von Kennwörtern

- Manipulation von Benutzeroberflächen (Fernsteuern der Computermaus, Anfertigen von Screenshots)

- Erfassen von Prozess- und Speicherinformationen

- Forensische Fähigkeiten (beispielsweise gelöschte Dateien wiederherstellen)

- Überwachen des Netzwerkverkehrs

- Auslesen von Daten über verschiedene Kanäle (TCP, UDP, ICMP, HTTP)

- Auslesen eines Base Station Controllers, der die Funkverbindungen in GSM-Mobilfunknetzen überwacht.

Die Infektion kann je nach Ziel auf unterschiedliche Weise erfolgen. Ein reproduzierbarer Infektionsprozess konnte bisher noch nicht bestätigt werden. Die Attacke kann in einem ersten Schritte einen Nutzer dazu verleiten, gefälschte oder infizierte Versionen bekannter Websites aufzurufen. Die Bedrohung kann dann möglicherweise über eine Sicherheitslücke in einem Webbrowser oder durch Infizierung einer Anwendung installiert werden. Bei einem erfolgreichen Angriff konnte sich Regin beispielsweise über eine bekannte Instant Messenger-Anwendung verbreiten.

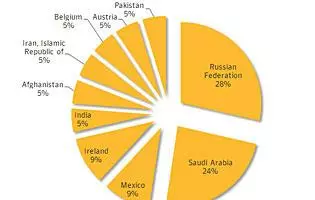

Bisher konnte Symantec rund 100 Infektionen in zehn verschiedenen Ländern in zahlreichen Organisationen wie privaten Unternehmen, Regierungsbehörden und Forschungseinrichtungen beobachten.

Unternehmen und Privatanwender sollten weiterhin sicherstellen, dass ihre Sicherheitslösungen auf dem neuesten Stand sind und ihre Anwendungen regelmäßig mit Patches aktualisiert werden. Darüber hinaus sollten Unternehmen ihre Strategie in Bezug auf komplexe Bedrohungen überdenken und die Implementierung eines umfassenderen Cyber-Resilience-Programms in Erwägung ziehen.

Passend zu diesem Artikel

Auf seinem Presse- und Medientag vermeldete Hekatron für 2023 einen Umsatz von rund 265 Millionen Euro und somit ein Plus von 8,8 Prozent im Vergleich zum Vorjahr.

Regraph wächst weiter: Das Regionalbüro Cottbus ist in ein neugebautes zweigeschossiges Büro- und Produktionsgebäude mit Lagerhalle umgezogen.

Wie Smart-Access-Lösungen funktionieren und warum sich Smartphones besonders für die Zutrittskontrolle in Universitäten eignen, erklärt Markus Baba, Regional Sales Manager bei HID.