Welche Schwachstellen haben Netzwerkdrucker?

Netzwerkdrucker wissen viel über ihre Nutzer. Dadurch bieten sie Hackern genügend Informationen über das Unternehmen. Was sind die Schwachstellen der Drucker?

Von Bernd Schöne

Festplatten speichern für einen begrenzten Zeitraum alle Dokumente, die ausgedruckt wurden, oder ausgedruckt werden sollen. In Österreich führte dies im Juli 2019 zu politischen Turbulenzen. Durch ein Überwachungsvideo wurde öffentlich, dass die Regierung Kurz vier Tage vor ihrer Abwahl durch ein Misstrauensvotum im Parlament fünf Festplatten bei der Firma Reisswolf schreddern ließ. Es soll sich laut ÖVP ausschließlich um Festplatten von Netzwerkdruckern handeln. Dies sei, so ÖVP-Generalsekretär Nehammer, ein ganz normaler Vorgang. Allerdings überbrachte nicht der IT-Dienst des Bundeskanzleramtes die Festplatte, sondern ein enger Mitarbeiter von Sebastian Kurz. Öffentlich bekannt wurde der Vorgang, weil dieser die Rechnung nicht beglich, einen falschen Namen angab und zudem extrem nervös wirkte. Er bestand darauf, die Festplatten persönlich in den Schredder zu legen. Was auf den Festplatten dokumentiert war, ist unbekannt. Eines ist aber sicher: die Dokumente sind ohne großes IT-Wissen leicht wieder lesbar zu machen - vorausgesetzt, die Festplatte wurde nicht zerstört.

Forscher ermitteln Sicherheitslücken bei aktuellen Druckern

Das papierlose Büro ist auch heute noch eine Fiktion. Es wird viel gedruckt in deutschen Büros, allerdings nur noch selten am Arbeitsplatz. Leistungsstarke Netzwerkdrucker erledigen die Druckaufträge ganzer Abteilungen. Um reibungslos und schnell alle Anliegen abarbeiten zu können, besitzen sie neben einer Netzwerkkarte auch eine große Portion Computerpower. Das macht sie attraktiv, aber auch angreifbar, vor allem, wenn über das LAN auch eine Verbindung zum Internet besteht.

Die europäische Cyber-Sicherheitsbehörde Enisia (EU Agency for Network and Information Security) und das BSI warnten bereits 2008 vor den beliebten Bürodruckern. Sie werden, ähnlich wie Kopierer mit Webzugang als potenzielle Schwachstelle im Unternehmensnetzwerk benannt. Ein Teil der Verantwortung ist den Käufern und Betreibern anzulasten, aber auch den Administratoren. Betriebssoftware und Konfiguration würden nach der Erstinstallation häufig nicht mehr „angefasst“, so das BSI. Während praktisch in jeder Firma Desktops oder Server durch Sicherheitsmaßnahmen geschützt werden, arbeiten über 50 Prozent der Drucker gänzlich ungeschützt. Im Gegensatz zur Büro IT interessieren sich nur die Hälfte der Manager für die Sicherheit ihre Drucker, das ergab eine IDC Studie im Auftrag von HP. Denn Netzwerkdrucker wird vertraut, weil er sich innerhalb des Betriebsgeländes und damit quasi in befriedetem Gelände befindet. Aber das Tor nach Außen ist über das Internet mehr oder weniger offen. Es hat sicher erwiesen, dass bereits das Ausdrucken von Dokumenten zu Schäden führen kann. Gegenmaßnahmen sind schwierig, weil die von den meisten Druckern verwendeten Standards Fehler enthalten, die Angreifer ausnutzen können.

Wie Hacker an firmeninterne Informationen durch den Netzwerkdrucker gelangen

Der Sicherheitsexperte Brendan O’Connor zeigte 2006 auf der Black-Hat-Konferenz, wie er die Kontrolle über einen Drucker der Marke Xerox übernahm und über diesen Zugang das Firmennetzwerk ausspionierte. Er konnte sich so in den Besitz aller Dokumente bringen, die auf dem Gerät ausgedruckt, kopiert oder per Fax versendet worden waren. 2018 zeigten Hacker auf der Sicherheitskonferenz Defcon in Las Vegas, wie man Multifunktionsdrucker von HP mit Hilfe einer manipulierten Fax-Datei übernehmen kann. 100 Modelle des Herstellers sollen laut den Referenten betroffen sein. Im selben Jahr warnte Lexmark vor zwei Sicherheitslücken bei Multifunktionsgeräten und stellte ein Update zur Verfügung.

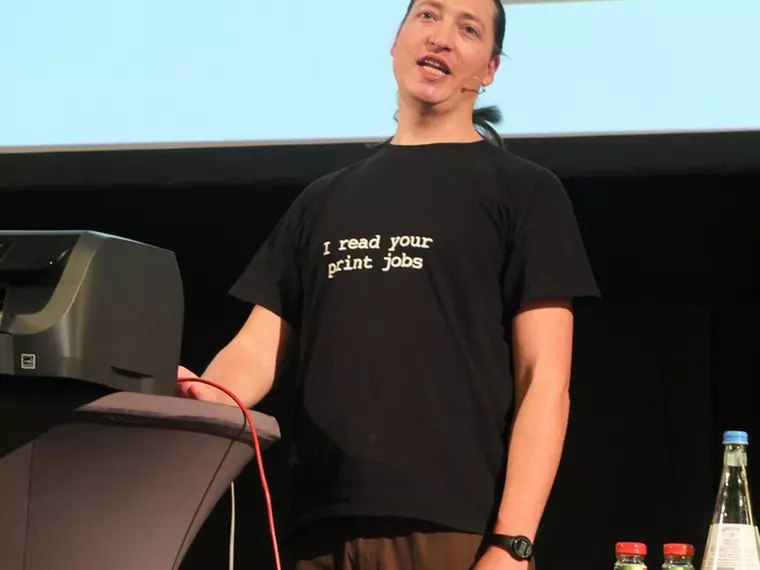

Forscher der Ruhruniversität in Bochum gingen das Problem wissenschaftlich an. Sie testeten Modelle der Hersteller Brother, Dell, HP, Kyocera, Konica Minolta, Oki und Samsung und erstellten eine Tabelle mit Risiken. Ohne Fehl und Tadel ist kein einziges der 20 getesteten Modelle. Jedes ließ sich mit mindestens einem Tool aus der Werkzeugkiste der Forscher manipulieren. 2017 begannen die Bochumer Experten mit ihrer Arbeit, doch am Ergebnis hat sich auch heute kaum etwas geändert, erläuterte Jens Müller

vom Lehrstuhl für Netz- und Datensicherheit der Universität Bochum im Rahmen der Sicherheitskonferenz IT Defense in Stuttgart. Es wird wohl auch noch eine Weile dauern, bis die Fehler in den betroffenen Bibliotheken behoben worden sind.

Dieses umstrittene Programm ist Lösung und Schwachstelle zugleich

Aktuell wird das von den Bochumer Forschern entwickelte Testtool “Pret” immer wieder fündig, und zeigt Schwachstellen auf. Auf der IT-Defense zeigte Müller wie schnell das geht. Pret auf dem Laptop starten, und nach einem Augenblick beginnt der gekaperte Drucker die ersten Seiten auszugeben. Pret erlaubt Anwendern, die Sicherheit des eigenen Druckers zu überprüfen - leider ist es auch ein beliebtes Tool von Hacker geworden. Es ist daher nicht unumstritten. Mit Hilfe von Pret kaperte im November 2018 ein jugendlicher Angreifer rund 50.000 Drucker und brachte sie dazu, Werbung für den Youtube-Star „Pew Die Pie“ zu machen. Es handelte sich mehr um einen Scherz als um einen Angriff. Obwohl eigentlich kein Schaden entstand, erregte der Hack doch weltweite Aufmerksamkeit. Rekordverdächtig ist er nicht. 2017 übernahm ein Schüler aus Großbritannien 150.000 Drucker und printete dort seine eigenen Botschaften aus. Das alles kostete nur ein wenig Papier. Wie man mit manipulierten Prints gravierende Schäden verursacht, haben Sicherheitsforschern des AV-Anbieters Trend Micro auf der Cebit 2017 öffentlich demonstriert. Sie druckten manipulierte Verträge und gefälschte Rechnungen aus. Wenn es sich nicht um einen Test gehandelt hätte, wäre das für die betroffenen Firmen teuer geworden. Mit ähnlichen Techniken lassen sich auch Cloud Printing und dokumentverarbeitende Webseiten angreifen, wie Jens Müller herausfand.

Wo liegen weitere Schwachstellen?

Angriffspunkt der Hacker sind nicht individuelle Schwachstellen der Druckersoftware, sondern Fehler im Standard der verwendeten Seitenbeschreibungssprachen. Sie sind notwendig, damit die Büro-IT den Netzwerkdrucker ansprechen und anschließend Dokumente ausdrucken kann, und zwar exakt so, wie es der Nutzer wünscht. Die meisten professionellen Drucker bieten mehrere Alternativen an, um universell einsetzbar zu sein. Das hat für die Angreifer den Vorteil, das schwächste Verfahren auswählen zu können. Praktisch alle Drucker beherrschen die Seitenbeschreibungssprache Post Script. Sie entstand in den 80er und 90er Jahren und wurde von Adobe entwickelt. Post Script ist ein mächtiges Werkzeug, und in diesem Umstand sehen Experten das größte Sicherheitsproblem. “Bei Post Script handelt es sich um eine Turingvollständige Programmiersprache”, wie Jens Müller erläuterte. Mit Turingvollständigen Sprachen kann man im Prinzip alles programmieren. Hier liegt das Risiko, denn die Sprache ist nicht fehlerfrei. Er plädiert für eine neue Software-Architektur, als ein Teil einer umfangreichen neuen Sicherheitsstrategie für Drucker. „Post Script als Programmiersprache und Industriestandard mit vielen Angriffsmöglichkeiten ist ein Negativbeispiel. Es bedarf langfristig sicherer Seitenbeschreibungssprachen“, erläutert Jens Müller. Bis es einen Nachfolger gibt, müssen sich die Hersteller mit Workarounds behelfen, die jeweils einen bestimmten Angriff unterbinden.

Nicht alle Probleme liegen beim Hersteller

Die Druckerhersteller können die Probleme also nur teilweise aus eigener Kraft lösen. Als Beispiel nennt Jens Müller das Problem eines Befehls aus einer leeren Klammer. Dieser führt zu einer Endlosschleife, und ist somit einer Denial of Service Angriff. Der Hersteller kann diese Eingabe blockieren, aber schon die Variante mit einem sinnlosen Ausdruck innerhalb der Klammer führt zum selben Ergebnis. Ein weiterer Tipp aus der Praxis von Jens Müller: „Schließen sie den Druckerraum ab“. Innentäter haben sonst leichtes Spiel. Ein „Geiergriff“ auf das Tastenfeld des Druckers, also drei Tasten gleichzeitig gedrückt, und dieser wird in den Ausgangszustand versetzt. Damit sind alle Sicherheitseinstellungen, aber auch alle Passwörter zurückgesetzt. Ein klassischer Sabotageangriff von frustrierten Mitarbeitern.

Auch bei Webanwendungen sieht der Experte Handlungsbedarf. „Wenn basierend auf User-Input serverseitig eine Programmiersprache wie Post Script abgearbeitet wird ist das natürlich gefährlich und bedarf zusätzlicher Sandboxing-Mechanismen zum Schutz der Server-Umgebung. In den meisten Fällen wird Post Script allerdings unbeabsichtigt zugelassen, etwa beim Konvertieren von „Bildern“ durch Image Magick/Graphics Magick. Hier empfiehlt es sich, dessen InterPretation zu unterbinden.“ Jens Müller rät hier zu entsprechenden Einträgen in die Policy Datenbank.

Und dann wäre da ja auch noch die EU-DSGVO

Das Thema Drucker bleibt spannend, nicht zuletzt wegen der seit 2018 europaweiten gültigen EU-DSGVO. Das Problem beginnt bereits im Ausgabefach. Ausgegebene Dokumente liegen hier manchmal stundenlang, und sind in dieser Zeit frei zugänglich. Teilweise sind nun Zugangsbeschrän-kungen nötig. Das gilt erst recht, wenn der Drucker entsorgt wird. Viele haben eine eingebaute Festplatte, auf der sich im Laufe der Zeit Tausende sensible Dokumente angesammelt haben. Das sich ein Industriespion des Gerätes bemächtigt, ist möglich, aber eher unwahrscheinlich. Anders sieht es mit Abmahnungen nach DSGVO aus. Verstöße können empfindliche Strafen nach sich ziehen. Die Festplatten sollten also vor dem Verkauf, der Rückgabe nach Ende des Leasingvertrages oder nach Ende der Lebensdauer ausgebaut und sicher gelöscht und entsorgt werden. Wer den Druckerraum abschließt wappnet sich auch noch gegen ein anderes Problem. Es ist schon vorgekommen, dass falsche Servicetechniker Festplatten in Druckern verbauten und diese später wieder demontierten. Jedes größere Unternehmen hat Abteilungen, bei denen sich dieser Aufwand lohnt.

Passend zu diesem Artikel

Cyberangriffe auf die Öffentliche Hand nehmen zu, erfolgreiche Attacken auf die Verwaltung verursachen Schäden in Millionenhöhe. Wie können Kommunen gegensteuern?

Welche neuen Herausforderungen und Gefahren erwarten uns in Sachen IT- und Cyber-Security?

Wie der Verlust an Heizenergie durch den Aufzugsschacht mittels Entrauchungsklappen effektiv vermieden werden kann.