Woran erkennt man das geeignete Zutrittskontrollsystem?

Zutrittskontrolle ist elementarer Bestandteil der Unternehmenssicherheit. Doch welche Auswahlkriterien gibt es bei den verschiedenen Zutrittskontrollsystemen?

Die Weiterentwicklung elektronischer Zutrittskontrollsysteme und insbesondere die Nutzung IP-basierter und kabelloser Lösungen sowie die Verlagerung in die Cloud haben in den letzten Jahren entscheidend zum Wachstum der gesamten Sicherheitsbranche beigetragen. Unternehmen, die eine elektronische Zutrittskontrolllösung implementieren oder ihr bisheriges System auf eine IP-basierte Lösung migrieren wollen, haben mit einer großen Anzahl von verfügbaren Produkten und Lösungen auf dem Markt die Qual der Wahl. Um sich letztlich für die richtige Lösung zu entscheiden, sollten folgende Themen bei der Auswahl eines Systems berücksichtigt werden.

Mindestanforderungen für moderne Zutrittskontrollsysteme

Die Erwartungen an eine moderne Zutrittskontrolllösung sollten hoch sein. Seit Einführung des mechanischen Messingschlüssels und der verkabelten Türschlösser hat die Branche große Fortschritte gemacht. Gute Systeme bieten heute eine Vielzahl von Funktionen und Vorteilen. Dazu gehören benutzerfreundliches und schlankes Design, Skalierbarkeit, Zukunftssicherheit, minimierte Betriebskosten sowie mobile und cloudbasierte Funktionen.

Unternehmen sollten bei der Auswahl der Lösung darauf achten, dass diese prinzipiell mit anderen Systemen kompatibel ist, um bereits getätigte Infrastruktur-Investitionen bestmöglich zu nutzen. Mit einer Lösung, die auf einer offenen Architektur basiert, kann vorhandene Hardware genutzt werden. Solche Lösungen sind flexibel erweiterbar und bieten mittel- bis langfristig die Möglichkeit, alte Hardware schrittweise durch moderne zu ersetzen. Bei den meisten proprietären Systemen ist das nicht möglich.

Weitere wichtige Punkte sind:

- Nutzerfreundlichkeit

- End-to-End-Absicherung gegen Cyberattacken und unautorisierten Zugriff

- Unterstützung verschiedenster, auch älterer Hardware wie elektronische Schlösser, Lesegeräte, Controller und dergleichen

- Zukunftssicherheit – wer heute Transponder im Einsatz hat, kann morgen mobilen Zutritt favorisieren

- Effizientes zentrales Management und Monitoring mehrerer Gebäude beziehungsweise Niederlassungen

- Skalierbarkeit auf eine hohe Anzahl von Türen/Zutrittspunkten

- Cloud- und Mobile-Optionen für erhöhte Flexibilität und bestmögliche Nutzung der Infrastruktur

- Zentralisiertes, einheitliches Management weiterer Sicherheitssysteme wie Videoüberwachung, Einbruchsmeldung etc.

Migration zu einem IP-basierten Zutrittskontrollsystem

Anwender, die entweder noch keine Zutrittskontrolllösung im Einsatz oder ein veraltetes System haben, sollten sich für eine IP-basierte Lösung entscheiden. Netzwerk basierte Zutrittskontrollsysteme sind sicherer, einfacher zu verwalten, lassen sich leichter anpassen und sind vor allem deutlich kostengünstiger als ältere Systeme.

Aufgrund der hohen Hardware-Investitionen in den vergangenen Jahren scheuen Unternehmen häufig den Umstieg auf eine IP-basierte Lösung, obwohl gerade Sicherheits- und IT-Experten einen Umstieg befürworten. Gute IP-basierte Lösungen ermöglichen Softwareupdates für erweiterten Funktionsumfang, ohne dass die Hardware ausgetauscht werden muss. Ältere Hardware kann so schrittweise durch neue ersetzt und das System je nach Bedarf und Budget erweitert werden.

Cybersicherheit und Datenschutz

Hackerangriffe und Cyberattacken nehmen weiter zu. Damit wird die physische Sicherheitsinfrastruktur zu einem potenziellen Angriffspunkt auf das Netzwerk und kritische Infrastrukturen. Deshalb sollte eine Zutrittskontrolle adäquaten Schutz vor Cyberbedrohungen bieten.

Die Lösung sollte verschlüsselte Kommunikation zwischen Soft- und Hardware bieten, eine sichere Authentifizierung berechtigter Nutzer ermöglichen und mit digitalen Zertifikaten arbeiten. Unternehmen sollten sich nicht scheuen, Lösungsanbieter zu fragen, ob regelmäßige Penetrationstests durchgeführt werden, um Schwachstellen zu erkennen und zu beheben.

Mit den Zugangsdaten zu einem Zutrittskontrollsystem können Unbefugten schnell auf private Nutzerdaten und vertraulichen Unternehmensinformationen zugreifen. Unternehmen sollten deshalb auf Lösungen zurückgreifen, die Zertifizierung wie die ISO 27001 für das Management der Informationssicherheit nachweisen können und bestmögliche Unterstützung für die Einhaltung von Datenschutzrichtlinien und -gesetzen wie der Datenschutzgrundverordnung (DSGVO) bieten.

Identitätsmanagement statt Chipkarte

Moderne Zutrittskontrollsysteme leisten heute viel mehr, als nur unbefugte Personen den Zutritt zu bestimmten Bereichen oder Gebäuden zu verwehren. Unternehmen verteilen keine Zugangskarten mehr, die aufwändig individuell beantragt und genehmigt werden müssen, sie verwalten Identitäten. Dabei handelt es sich um digitale Profile aller Personen, die mit dem Unternehmen in Kontakt kommen. Jedes Profil erhält spezifische Attribute wie zum Beispiel die Rolle im Unternehmen, Gehaltsgruppe, Hierarchiestufe, Qualifikation, entsprechende Akkreditierung und vieles mehr.

Mit einem Identitäts- und Zutrittsmanagement-System können Unternehmen Mitarbeitern mit bestimmten Attributen automatisch die Zutrittsberechtigungen für bestimmte Gebäude oder Bereiche erteilen. Gleichzeitig hilft eine solche Lösung dabei, die Compliance-Standards des Unternehmens einzuhalten.

Zentrales Management aller Sicherheitssysteme

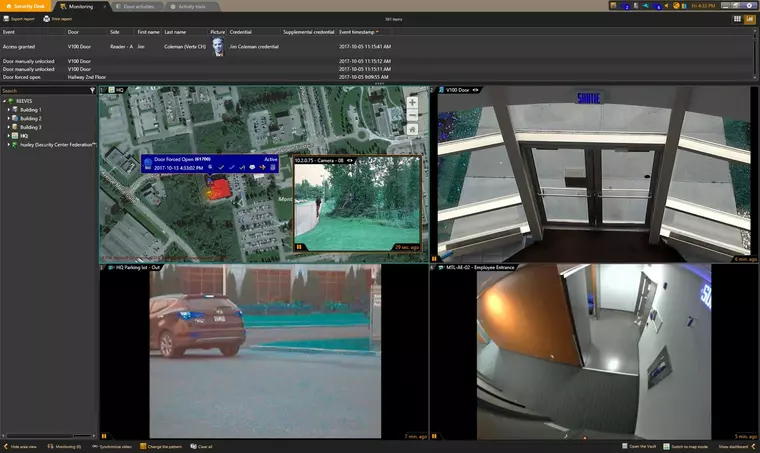

Sicherheitssysteme haben mehrere wichtige Komponenten: Zutrittskontrolle, Videoüberwachung, Kommunikation oder auch Einbruchsmeldung. Alle Sicherheitskomponenten sollten nahtlos zusammenarbeiten, um ein umfassendes, effizientes Sicherheitsmanagement zu ermöglichen. Bei der Wahl der richtigen Zutrittskontrolllösung sollten Unternehmen deshalb darauf achten, dass das System weitere Sicherheitsfunktionalitäten auf einer Plattform vereint.

Moderne Lösungen ermöglichen es, alle Sicherheitssysteme über eine einzige Benutzeroberfläche zu verwalten. Damit wird nicht nur die vorhandene Infrastruktur bestmöglich genutzt, auch Upgrades können problemlos durchgeführt und auf verschiedene Bedrohungen kann im Zusammenspiel aller Sicherheitssysteme optimal reagiert werden – und Mitarbeiter müssen sich nur noch in ein einziges System einarbeiten.

Wie ein solches, umfassendes System aussehen kann zeigt unter anderem folgendes Video

Normen Wollmann, Regional Sales Director DACH, Genetec Deutschland GmbH

Passend zu diesem Artikel

Assa Abloy zeigt auf der Light + Building unter anderem ein elektronisches Türterminal sowie digitale Lösungen für die Zutrittskontrolle.

Bereits vor Corona hat die Zutrittskontrolle immer mehr von der Digitalisierung profitiert. Der Trend hält an und wird das Gesicht der Zutrittskontrolle weiter nachhaltig beeinflussen.

Zwei neue Modelle des Salto Neo erweitern das Einsatzspektrum der elektronischen Zylinder auf Schlüsselschalter, Schlüsseldepots und Rohrtresore.