Digitales Risiko-Roulette?

Welche neuen Herausforderungen und Gefahren erwarten uns in Sachen IT- und Cyber-Security?

Was gestern noch ferne Zukunft war, wird in unseren Tagen zur Realität – in puncto IT- und Cyber-Security werden die Herausforderungen weiter steigen.

Nur mutige Autoren konnten Ende der 60er Jahre der Besatzung des Raumschiffes Enterprise winzige Klapphandys in das Drehbuch schreiben. Fern ab jeder technischen Realisierbarkeit. Ein Autotelefon war so groß wie ein größerer Aktenkoffer. In jeder Stadt musste man sich bei der zuständigen Funkzelle neu anmelden. Heute tragen Millionen Schulkinder diese Technik mit sich. Und seit Sommer 2023 benötigen sie nicht einmal eine irdische Basisstation. Der Riesensatellit Bluewalker 3 ist der erste Trabant im Weltall, der direkt mit jedem normalen Smartphone Kontakt aufnehmen kann. So erhalten auch Menschen in extrem schwach besiedelten Gebieten Zugriff auf Internet und Mobilfunknetze. Militärtechniker diverser Staaten forschen an Strahlenwaffen auf Basis von energiereichen Laserwaffen. Diese sollen Raketen, Drohnen aber auch Flugzeuge abschießen können. In den Kriegen der nächsten Jahrzehnte sind Waffensysteme vernetzt und agieren synchron.

Computer mit Künstlicher Intelligenz unterstützen die Ärzte bei der Diagnose. Sie reden mit menschlichen Stimmen zu den Kunden, und die Elektronenhirne verstehen die Antwort der Menschen. Immer mehr technische Komponenten sind untereinander vernetzt, liefern Daten und unterrichten übergeordnete Systemkomponenten über ihren Zustand. Die hochproduktive Welt der Zukunft ist aber nicht frei von Gefahren. Jede zusätzliche Vernetzung erschließt zusätzliche Quellen von Schadsoftware und vergrößert die Anzahl von Zielen. Vernetzte Gefechtsfeldwaffen werden für die eigene Truppe zum tödlichen Risiko, wenn der Gegner sie per Malware übernimmt.

Neue Technik, neue Risiken für IT- und Cyber-Security

Wenn ein Land keine Terminals für Flüssiggas besitzt, können sie auch nicht angegriffen werden. Nun baut Deutschland solche Einspeisepunkte um seinen Gasbedarf zu decken. Der deutsche Nachrichtendienst BND warnt vor möglichen Cyberattacken auf diese neue Komponente der kritischen Infrastruktur. Wenn Stromzähler nur aus mechatronischen, also „dummen“ Komponenten bestehen, lassen sie sich nicht über das Internet angreifen. Moderne Smart-Meter aber schon. Sie wurden ja erfunden, um vernetzt zu werden, 2020 hat das BSI die ersten dieser Systeme zertifiziert. Diese Smart-Meter wären damit Kandidaten für den massenhaften Einsatz von IoT Devices in Privathaushalten gewesen, wenn nicht ein Gericht den Zwangseinbau zunächst stoppte. Langfristig dürften sich die vernetzten Zähler aber wohl durchsetzen. Noch ist offen, wann Cyberkriminelle die neuen Netzteilnehmer unter die Lupe nehmen. In einigen Jahren dürften wir alle wissen, ob bei der Zertifizierung eine Sicherheitslücke übersehen wurde.

Chancen und Risiken der KI

Programmierfehler suchen und finden, dann warnen, aufklären und zertifizieren, das sind etablierte Komponenten der IT Sicherheit. Doch das dürfte nicht ausreichen, um in Zukunft versteckte Mängel zu entlarven. Wir leben im Zeitalter der Künstlichen Intelligenz. Im Herbst 2023 nahm die Deutsche Bundesbahn in der Nähe von Köln die erste computerisierte Wartungsstraße für Intercity-Züge in Betrieb. In der von Kameras, Roboterarmen und Künstlicher Intelligenz gespickte Werkhalle sollen in Zukunft die Hochgeschwindigkeitszüge der Bahn schneller, präziser und kostengünstiger gewartet werden, als dies bislang möglich war. Das betrifft auch die Inspektion des sensiblen Rad-Schiene-Systems. Also vor allem der Radsätze. Die Zugkatastrophe von Eschede zeigte 1998 wie schnell übersehene Schäden in einem Radreifen zu einer Katastrophe führen können. Entsprechend hoch sind die Anforderungen an die KI. Verantwortlich im juristischen Sinn ist am Ende nie der Computer, sondern immer ein Mensch oder eine Firma. Diverse Unfälle mit selbstfahrenden Autos in den USA führten dort zu Klagen, die vermutlich erste in Jahren von einem Höchstgericht abschließend entschieden werden. So oder so, es könnte für die Verantwortlichen teuer werden. Wie man die Zuverlässigkeit eines KI-Systems zu beurteilen hat, ist unter Ingenieuren umstritten. Das BSI warnt im aktuellen Lagebericht davor, dass zur „Schwachstelle Mensch" mittels Social Engineering nun noch die „Schwachstelle KI“ durch Prompt Engineering komme, mit vermutlich gravierenden Folgen. Ein falsch angelerntes KI-System könnte über lange Zeit im Unternehmen für Chaos sorgen, so das BSI. Ob Sabotage oder mangelnde Sorgfalt die Ursache ist, spielt für die Auswirkungen kaum eine Rolle.

Potenziell „katastrophale Technologie“

Im November 2023 fand ein erstes Gipfeltreffen in Großbritannien zu diesem Thema statt. Die Teilnehmer des „AI Safety Summit“ verständigten sich auf eine Zusammenarbeit, um die Sicherheit der potenziell „katastrophalen Technologie“ KI zu verbessern. Vertreter aus 28 Staaten verständigten sich darauf, ein gemeinsames wissenschaftliches und evidenzbasiertes Verständnis der KI-Risiken zu erarbeiten und die Ergebnisse zu teilen. Vor allem sollen in Zukunft nicht mehr nur jene Firmen über Einsatz und Freigabe entscheiden, die diese Werkzeuge selbst entwickelt haben. Auf welche Mindeststandards man sich bei den nächsten Treffen verständigen wird, ist aber noch vollkommen unklar.

UK und USA wollen im eigenen Land KI-Sicherheitsinstitute schaffen. Wer die Regeln dann überprüft, ist eine offene Fragen. Im Fokus stehen die Herkunft und Breite der Trainingsdaten jener Wissensbasis mit der das KI-System während der Lernphase trainiert wird. Ebenso die genutzte Mustererkennung sowie der Entscheidungsmechanismus. Schon heute urteilen KI-Systeme über die Therapie von Kranken. Etwa wenn es etwa zu entscheiden gilt, ob ein Befund auf ein Krebsleiden hindeutet oder nicht, und wie hoch die Chance einer Genesung sind. Chemotherapien sind teuer. Sterbebegleitung preiswert. Eine Entscheidung auf Leben und Tod für den Patienten, mit entsprechend hohem Klagerisiko für die Anbieter.

Anwender auf sich allein gestellt

Bis sich die neuen, noch zu erstellenden KI-Regeln durchgesetzt haben, sind alle Anwender auf sich allein gestellt, und müssen die Risiken tragen. Nur eines ist sicher, die exakte Validierung eines KI Systems setzt die Dokumentation aller Ein- und Ausgabevorgänge voraus. Das gilt auch für die notwendige Nachjustage der Entscheidungsprozesse. Ein teures und mühsames Verfahren. Immerhin saß beim Treffen in Großbritannien auch China mit am Tisch. Die Asiaten gelten neben den USA als führende KI-Macht. Sehr bald dürfte der Markt von preiswerten IoT-Apparaten aus China mit eingebauter KI überschwemmt werden. Mindeststandards bei der Sicherheit wären da für die Käufer von Vorteil.

Die neuen Verfahren dürften auch eine Weiterentwicklung der „Software Bill of Materials“ (SBOM) umfassen, einer Inventarliste aller Komponenten eines Softwareprodukts. Diese ist seit 2021 verpflichtend beim Einsatz einer Software für US-Behörden dem Auftraggeber in einem vorgegebenen Format vorzulegen. Die SBOM wird benötigt, um die Absicherung der Codebasis und Softwarelieferkette gewährleisten zu können.

Geißel Ransomware

Eine Gruppe von Anwendern wird sich um die Sicherheit der verwendeten KI und die Zuverlässigkeit der genutzten Datenbasis wenig scheren. Die Produzenten von Malware. Cyberkriminelle nutzen zunehmend KI-Tools, um ihre Werkzeuge zu verbessern. Eines der wichtigsten Anwendungsgebiete sind Erpressungstrojaner, die nach wie vor für den Großteil der registrierten Schäden verantwortlich sind. Während der Coronapandemie sank die Zahl der Angriffe leicht, doch längst ist Ransomware zurück. Im November 2023 erwischte es den Dienstleister Südwestfalen-IT (SIT), in NRW, verantwortlich für die IT von über 70 Kommunen. Vor allem in Südwestfalen und im Ruhrgebiet bis ins südliche Münsterland waren die städtischen Behörden nicht mehr arbeitsfähig. Autos ummelden oder Pässe beantragen war genauso unmöglich wie Registrierung von Todesfällen und Geburten. Rund eine Woche benötigten manche Gemeinden, um einen Notdienst zu organisieren. Wie lange dieser Zustand andauert, ist unbekannt. Erinnerungen werden wach an die schwere Cyber-Attacke im Landkreis Anhalt Bitterfeld. Hier wurde die Verwaltung ein Dreiviertel Jahr beeinträchtigt. Die Angreifer schlugen bei der SIT in der Nacht von Sonntag auf Montag zu. Wohl wissend, dass zu diesem Zeitpunkt in kaum einem Unternehmen Entscheider anwesend sind.

Gezielte Schwachstellensuche

Experten unterteilen die Unternehmen aktuell in drei Gruppen. Jene, die bereits einen Verschlüsselungstrojaner im Hause hatten, jene, denen das noch bevorsteht, und jene, die nicht wissen, dass sie längst Opfer geworden sind. Oft vergehen Monate, bis sich ein Angreifer zu erkennen gibt. Während dieser Zeit überprüft er das gesamte Netzwerk nach Schwachstellen und versucht, über Kundenbeziehungen neue Opfer ausfindig zu machen. Die Firmen rüsten nach, aber oft nicht in ausreichendem Maße. Von Entspannung kann keine Rede sein. Angreifer und Verteidiger liefern sich einen klassischen Hase und Igel Wettlauf. Zwar gibt es inzwischen Tools, um den eigentlichen Verschlüsselungsprozess zu erkennen und zu unterbinden, doch zunehmend wird zuerst gestohlen. Den massenhaften Abfluss von Daten aus dem Unternehmen rechtzeitig zu erkennen, ist eine Herausforderung.

Das Geschäftsmodell der Erpresser ist heute ein zweifaches. Auch wer über ein aktuelles Backup verfügt und somit kein Lösegeld für den Nachschlüssel der durch Ransomware verschlüsselten Daten zahlen müsste, steht vor dem Problem, dass sensible Firmeninformationen nebst Kundendaten im Darknet veröffentlicht werden, sollte das Unternehmen nicht kooperieren. Wer Opfer von Ransomware wird, dem droht noch eine weitere Gefahr. Von Vater Staat.

Neue Haftungsrisiken

Seit 2022 gilt das NIST 2 (Network-and-Information-Security-Richtlinie 2.0) Regelwerk der EU, dass Datensicherheit und Cybersecurity zur Aufgabe des Topmanagements erklärt. Damit einher gehen hohe Haftungsrisiken. Vorbild sind wieder einmal die USA. Die Die US-Börsenaufsicht SEC (Security and Exchange Commission) exekutierte 2023 ein Exempel an der Firma Solarwinds. Die Malware „Sunburst“ hatte bei zahlreichen Solarwinds-unden für beträchtliche Schäden gesorgt. Die Geschäftsführung war rechtzeitig vor Schwachstellen in ihrem Produkt gewarnt worden, von den eigenen Mitarbeitern. Das Management unternahm aber nichts. Nun steht sie wegen Betrugs an den Anlegern vor Gericht. Das Unternehmen sei wohl nicht in der Lage gewesen, seine Vermögenswerte vor Angriffen zu schützen, so der Vorwurf der Börsenaufsicht. Anschuldigungen, die demnächst vielleicht auch noch andere Topmanager zu hören bekommen werden, denn die Anzahl der Schädlinge nimmt genauso zu, wie die Anzahl der aufgedeckten Sicherheitslücken. Das beweist der jüngste Lagebericht des Bundesamtes für Sicherheit in der Informationstechnik BSI.

Für die Unternehmen bedeutet das ein dreifaches Risiko. Daten können unbrauchbar und die IT lahmgelegt werden, Datendiebstahl kann Kunden verärgern und die Existenz gefährden und danach können Strafen des Staates folgen, die das gebeutelte Unternehmen zusätzlich belasten. Innerhalb der EU gelten bezüglich Verfügbarkeit und Sicherheit hohe Anforderungen, welche die Unternehmen der Kritischen Infrastruktur zu erfüllen haben. Die NIS 2 Richtlinie hat den Geltungsbereich nun erheblich erweitert und auf weitere Unternehmen ausgedehnt. Oft ohne deren Kenntnis.

Hohe Schäden drohen

Laut Branchenverband Bitkom entsteht der deutschen Wirtschaft ein jährlicher Schaden von rund 206 Milliarden Euro durch Diebstahl von Daten sowie Spionage und Sabotage sowie Verlust von IT-Ausrüstung. Seit 2018 hat sich der Schaden damit verdoppelt. Die Ausgaben für die Abwehr der Angriffe sind hingegen kaum gestiegen.

Um große Schäden zu verursachen, ist aber längst nicht immer ein Angreifer nötig. Schlecht programmierte Software, mangelnde Schulung der Nutzer sowie eine zu Missverständnissen führende Mensch-Maschine Schnittstelle führten schon mehrfach zu Katastrophen. In den Jahren 2018 und 2019 verunglückten zwei Flugzeuge des Typs Boeing 737 Max auf Grund einer mangelhaft programmierten Software des Autopiloten. Insgesamt kamen 346 Menschen ums Leben. Ein US-Richter wertete die Toten als Verbrechensopfer, weil das Management seinen Aufgaben nicht nachgekommen sei. Probleme mit Autopiloten traten auch bei anderen Typen bereits auf. Der Mensch reagiere in Stresssituationen eben intuitiv und nicht so, wie die Software es erwarten würde, so das Fazit der Fachleute im Bericht über die Flugunfälle. Das Problem Bedienbarkeit ist aber nicht nur auf die Fliegerei beschränkt. Mit der Einführung von selbstfahrenden Autos, LKWs und Eisenbahnen dürfte die Bedeutung noch gravierend zunehmen. Ein standardisiertes Verfahren, das die sichere Bedienbarkeit eines technischen Gerätes auch bei Gefahr garantiert, existiert nicht. Jeder Anbieter muss sich hier auf seine eigenen Erfahrung stützen.

Spionage und Sabotage

Während für die Software das betreffende Unternehmen zuständig ist und es auch keine Methoden gibt, die Verantwortung an Dritte weiterzugeben, sieht es bei der Weltpolitik anders aus. Es gibt für Unternehmen kaum eine Methode, die möglichen Risiken vorherzusagen noch sie abzuwenden. Der sich seit Jahren zuspitzenden Handelskrieg zwischen den USA und China hat nicht nur zu überraschenden Exportverboten von Schlüsselkomponenten der Chipindustrie geführt, auch der Import bestimmter Netzwerkkomponenten aus China wurde in den USA und Kanada untersagt. In Deutschland stehen Huawei und ZTE unter verstärkter Beobachtung der Regierung. Man befürchtet manipulierte Hardware, die zur Spionage und zur Sabotage genutzt werden könnte. Im Frühjahr warnte Innenministerin Nancy Faeser vor allem vor einem Bauteil der Energieversorgung bei Huawei 5G-Netzkomponenten. Diese könnten zum Systemausfall führen. Ähnlich wie in den USA soll die Verwendung von Waren dieses Herstellers in Deutschland nun unterbunden werden. Angedacht ist auch ein mögliches Austauschgebot von bereits verbauten Systembauteilen. Eine Liste der verbauten Komponenten hat das Ministerium inzwischen angefordert. Noch ist nichts entschieden, aber wenn es dazu kommt, entsteht ein neues, bislang nicht beachtetes IT-Risiko. Unternehmen wären gezwungen, den für ihre Kerngeschäft zwingend benötigten Gerätepark umzubauen. Auch wenn ihre Mitarbeiter ausschließlich auf den betrieb dieser Apparate trainiert wurden. Es ist ebenso unerheblich, ob am Markt von anderen Herstellern vergleichbare Komponenten in der gewünschten Anzahl lieferbar sind.

Cyberresilienz aktuell

Die Zeiten, als sich Unternehmen durch den Kauf einer Firewall und dem Erwerb einer Antivirensoftware gegen Cyberangriffe schützen konnten, sind längst vorbei. Die Kriminellen wissen, wie sie solche Systeme umgehen können. Winzige Veränderungen am Code hebeln eine Antivirensoftware aus. Auch eine Firewall lässt sich überlisten. Die Experten empfehlen daher einen Zero-Trust Ansatz. Keiner Netzwerkkomponente wird getraut, auch wenn sie hinter der eigenen Firewall liegen. Alle werden beobachtet und ihr Verhalten protokolliert. So sollen sich Hacker, die im Netz nach verwundbaren Bibliotheken oder nicht gepatchten Servern suchen, genauso verraten, wie die Malware selbst. Vergebliche Einwahlversuche oder verdächtige Systemstarts, alles wandert in den Protokollordner. So sollen Integrität und Vertraulichkeit gewährleistet werden.

Bei einem größeren Mittelständler fallen bei dieser Methode durchaus 5.000 Alarmmeldungen pro Tag an. Eine Unmenge von Daten, die von Menschen nicht mehr zu bewältigen ist. Hier sind Filter und seit kurzer Zeit vor allem KI-Systeme das Mittel der Wahl. Sie filtern harmlose Meldungen heraus. Was dann als potenziell gefährlich übrig bleibt, wird an Menschen weitergeleitet. Sie treffen die finale Entscheidung, mit welchen Mitteln vorgegangen. Notfalls müssen infizierte Prozesse gestoppt werden und verdächtige Nutzer sind aus dem Netz zu verbannen. Weitreichende Entscheidungen, die unerwünschte Folgen haben können. Da Angreifer üblicherweise außerhalb der üblichen Bürozeiten angreifen, müssen die Experten des Security Operations Center (SOC) 24 Stunden verfügbar sein, und das an allen Tagen des Jahres. Die Kosten eines solchen SOC sind enorm hoch, und rechnen sich eigentlich nur für Großkonzerne. Auf der Sicherheitsmesse it-sa in Nürnberg standen dieses Jahr Dienstleister im Fokus, die Cyber Security as a Service (CSaaS) anbieten. Sie sind üblicherweise weltweit aufgestellt und verfügen über genügend Ressourcen, im Alarmfall sofort einzugreifen. „CSaaS wird der Markt der Zukunft, da viele KMU und Mittel- und Oberbehörden weder das Personal noch die Toolssuite bezahlen können“, glaubt Volker Kozok, 1. Vorsitzender des Vereins Netzwerk für Cyber Intelligence e. V. Die Werkzeuge, welche die Eindringlinge aufspüren, „funktionieren, sind aber teuer und brauchen sachkundiges und damit teures Personal“, so Kozok. Das Beispiel des Dienstleisters Südwestfalen-IT zeigt, dass sich Angreifer selten an die üblichen Bürozeiten halten. Sie bevorzugen die Nachtstunden sowie Sonn- und Feiertagen.

Risiko durch Services

Cyber Security as a Service stellt allerdings auch ein Risiko dar. Denn die Spezialisten, die außerhalb der Deutschen Bürozeiten für Sicherheit sorgen sollen, sitzen in der Regel im Ausland. Meist in fremden Erdteilen. Laut den Anbietern haben sie keinen direkten Zugriff auf Daten und Systeme. Man beobachte das betreffende System wie durch ein Fernglas, alle Daten blieben in Deutschland. Doch ein gewisses Risiko bleibt. Fremde Länder bedeuten auch fremde Gesetze. In den USA etwa verlangt der Staat von Dienstleistern Zugriff auf alle Informationen, welche die Sicherheit der USA gefährden oder gefährden könnten. Ein Risiko für bundesdeutsche Unternehmen mit ihren zahlreichen Exportbeziehungen. Sind personenbezogene Daten im Spiel, greift zudem die Datenschutzgrundverordnung mit ihren empfindlichen Strafen.

Standen bis vor kurzem noch universelle Vernetzung und schnelle Anbindungen im Vordergrund, fordern Sicherheitsexperten nun das Gegenteil. Potenziell unsichere Komponenten, etwa preiswerte IoT Apparate, sollten eigene Netzwerke bekommen, die mit der Büro-IT nur über gesicherte Kanäle kommunizieren können. Auch auf die menschlichen Nutzer kommen Veränderungen zu. Ein Passwort dürfte in Zukunft nicht mehr genügen. Eine Authentifizierung dürfte in Zukunft mindestens aus zwei Komponenten bestehen, damit jeder auch der ist, der er vorgibt, zu sein. Das alles kostet Performance und Geld, ist aber wohl nicht zu umgehen.

Krieg im Cyberraum

Weltweit fließen sehr viel mehr Mittel in die Schaffung neuer Angriffswerkzeuge für den Krieg im Cyberraum, als in die Abwehr. Akteure wie die russische Söldnergruppe Wagner verfügen längst über eine eigene Cybertruppe. Dem haben Privatunternehmen nur wenig entgegenzusetzen. Aber die vorhandenen Mittel sollten konsequent genutzt werden. Eine andere Möglichkeit gibt es nicht, denn vom Staat ist außer guten Ratschlägen kaum nennenswerte Hilfe zu erwarten.

Neue Risiken für die IT-Sicherheit

Interview mit Michael Veit, Technology Evangelist und Manager Sales Engineering der Sophos Technology GmbH

Welche Folgen hat die zunehmende Verbreitung von KI für die Sicherheit?

Selbst Laien können sich von ChatGPT heute Angriffswerkzeuge erzeugen lassen. Dazu müssen sie ihre Bitte nur geschickt formulieren, denn einen direkten Befehl weist die KI mit Verweis auf die Geschäftsbedingungen zurück. Doch so viel technisches Verständnis haben viele. Die Zahl der potenziellen Angreifer steigt daher beträchtlich. Das größte Risiko sehe ich allerdings beim Phishing. Egal, wo auf der Welt der Angreifer sitzt, dank KI kann er Locktexte in perfektem Deutsch, Englisch oder einer beliebigen anderen Weltsprache erstellen. Sogar angepasst auf den Stil dieser Länder und der Firma. Darauf fällt dann fast jeder rein und klickt auf den verseuchten Anhang mit der Malware.

Kann KI auch Positives bewirken?

Unsere Endpoint Response Tools verwenden KI. Diese Werkzeuge durchforsten die großen Datenmengen jener schwachen Ereignisse, die wir protokollieren. Jeder falsche Anmeldeversuch, jeder Start eines Programmes und jede Netzwerkübertragung werden über diese „Telemetriedaten“ erfasst. Nur so ist es möglich, einen Schädling am Verhalten zu erkennen. KI erkennt die verdächtigen Muster in hinreichend kurzer Zeit. Ob es sich tatsächlich um einen Angreifer handelt und Prozesse dann gestoppt werden, das entscheidet dann allerdings ein Mensch in Abstimmung mit dem Kunden. Nicht alles kann per Software entschieden werden. Gerade im Graubereich ist der Mensch gefordert. Sachkunde und Erfahrung sind hier durch nichts zu ersetzen.

Bringen Campusnetze und IoT zusätzliche Risiken mit sich?

Das „S“ in IoT steht für Sicherheit, lautet ein bekannter Witz. In der Tat sind viele Geräte sicherheitstechnisch auf dem Niveau der Bürosoftware von vor 20 oder 30 Jahren. Die meisten IoT-Systeme inklusive der Steuerung großer Produktionsanlagen wurden mit dem Fokus auf Funktionalität und nicht auf Sicherheit hin entwickelt. Etliche Fehler sind tief in der Hardware versteckt, wo auch ein Update nichts ausrichtet. Ohne konsequente Mikrosegmentierung des Netzwerks in abgeschottete Bereiche geht es nicht. Dazu müssen aktuelle Network Detektion and Response Tools vorhanden sein. Auch in der Produktion ist ein rund um die Uhr einsatzbereites Sicherheitszentrum nötig. Angreifer lieben Feiertage und die Nachtstunden.

Was kostet einen Mittelständler so ein Angriff?

Die Erpresser verlangen meiste Beträge zwischen 200000 und 300000 Euro. Der Stillstand innerhalb des Unternehmens verursacht weit größere Schäden. Zwei Millionen und mehr sind keine Seltenheit.

Was empfehlen Sie als Strategie?

Ich empfehle einen Zero Trust Ansatz. Vertraue niemandem im Netz! Auch nicht hinter einer Firewall. Auch wer sich über ein VPN ins Firmennetz einwählt, muss nicht der sein, für den er sich ausgibt. Multifaktor Authentifizierung ist auf jeden Fall zu empfehlen. Ein Passwort alleine reicht nicht, um die Identität nachzuweisen, es sind zusätzliche Nachweise nötig.

Bernd Schöne, freier Mitarbeiter des PROTECTOR

Passend zu diesem Artikel

Cyberkriminelle sind mittlerweile hochprofessionell organisiert und bieten eine breite Palette an kriminellen Dienstleistungen auch als as-a-Service-Modelle aus dem Darknet heraus an.

Gewaltkriminalität und Einbrüche nehmen zu. Das merkt auch der Markt und steuert mit entsprechenden Lösungen entgegen.

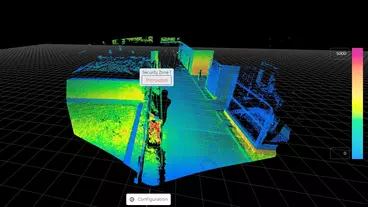

Mittels modernen 3D-Lidar-Systemen lassen sich auch bei schlechten Wetterverhältnissen großflächige Areale wie Flughäfen effektiv sichern.