KI-Tools können dazu beitragen, Betriebe auf Störungen in der Lieferkette besser vorzubereiten. Der vom BMWK geförderte KI-Innovationswettbewerb zeigt Einsatzmöglichkeiten mit Best Practices.

KI-Tools können dazu beitragen, Betriebe auf Störungen in der Lieferkette besser vorzubereiten. Der vom BMWK geförderte KI-Innovationswettbewerb zeigt Einsatzmöglichkeiten mit Best Practices.

Ein neuer Arbeitskreis in der Gesellschaft für Informatik e.V. (GI) möchte die IT- und KI-Sicherheit in der Gesundheitsversorgung stärken.

Mit dem NIS-2-Umsetzungsgesetz sollen Unternehmen und insbesondere Kritische Infrastrukturen sich besser gegen Cyberangriffe wappnen.

In der Baubranche liegt der Fokus meist eher nicht auf der IT-Sicherheit. Das erkennen auch Hacker. Immer mehr Unternehmen werden Opfer von Cyberangriffen. Welche Maßnahmen können Betriebe ergreifen?

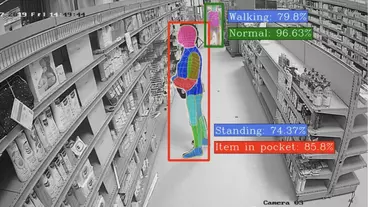

Auf eine Krise folgt die nächste und damit steigt auch der Ladendiebstahl im Einzelhandel enorm an. Doch es gibt intelligente Maßnahmen und Lösungen die schützen können.

Wann ist eine Videokonferenz sicher? Welche Kriterien müssen erfüllt sein? Wirtschaft und Verwaltung müssen für mögliche Sicherheitslücken sensibilisiert werden.

Alert-to-Action-Lösungen von Eizo tragen in Kritischen Infrastrukturen, wie Banken und Finanzinstituten, dazu bei, dem Sicherheitspersonal zeitnah relevante Bilder anzuzeigen.

Wie wirkt sich KI in Bezug auf Cybercrime aus und welche neuen Schutzkonzepte müssen erarbeitet werden? Uwe Greis, Country Manager DACH bei Stormshield gibt Antworten.

Am 17. Oktober 2024 wird die NIS2-Richtlinie verbindlich in nationales Recht umgesetzt. Assa Abloy will mit einem neuen Whitepaper für Orientierungshilfe sorgen.

Geopolitik, moderne Technologien und die aktuelle Sicherheitslage in Deutschland waren Themen der BVSW Wintertagung 2024 am bayerischen Spitzingsee.

Data Center oder Rechenzentren müssen im Hinblick auf physische Zutrittskontrolle und Cybersicherheit hohe Anforderungen erfüllen.

Bei der Bundeswehr kam es zu einem Abhörfall während einer digitalen Konferenz. Nun wird diskutiert, wie dieser Vorfall hätte verhindert werden können. Ein IT-Security-Experte gibt Ratschläge.

Ein Cyberschutz reicht heute alleine nicht mehr aus, die physische Absicherung der Anlagen und Gewerke ist für die umfangreiche Absicherung ebenso wichtig.

Cyberkriminelle sind mittlerweile hochprofessionell organisiert und bieten eine breite Palette an kriminellen Dienstleistungen auch als as-a-Service-Modelle aus dem Darknet heraus an.

Anwender, die sich auf ein reibungslos funktionierendes Kommunikationssystem verlassen müssen, benötigen Mobilfunk-Lösungen mit ausreichendem Cyberschutz.

Mit „Security Center SaaS“ will Genetec die Möglichkeiten für Cloud-basierte physische Sicherheit neu definieren.

Wie sind Rechenzentren mit ihren hohen 24/7-Lasten vor langanhaltenden überregionalen Blackouts geschützt? Reicht die Vorsorge? Und worauf sollten Kunden achten?

Milestone Systems tritt dem CVE-Programm bei und hilft dabei, Cybersicherheitslücken zu finden und zu schließen.

Um in der Krise erfolgreich zu kommunizieren, gibt es verschiedene Erfolgsfaktoren. Eine zielgerichtete Kommunikation schafft Vertrauen und minimiert Unsicherheiten.

Bei Passwörtern stehen Haustiernamen hoch im Kurs, ganz zur Freude Cyberkrimineller. Das zeigt eine Studie von Keeper Security.