DDoS-Protection in der Cloud

„Botnetz attackiert Pizza-Bestelldienste“ lautete die Schlagzeile. Ein so genanntes Miner-Botnetz hatte vor allem deutsche Pizza-Dienste und Immobilien-Portale ins Visier genommen und versucht mittels Distributed-Denial-of-Service (DDoS)-Angriffen die Webserver lahmzulegen.

Eines der Opfer registrierte während eines Angriffs Zugriffe von rund 50.000 IP-Adressen, die etwa 30.000 Anfragen pro Sekunde erzeugten. Solche Attacken können hohe Kosten verursachen und die Reputation eines Unternehmens nachhaltig schädigen. Firmen müssen umgehend reagieren und entsprechend Maßnahmen einleiten.

In seinem „Worldwide Infrastructure Security Report 2011“ hat der DDoS-Protection-Hersteller Arbor Networks die DDoS-Angriffe auf die Pizza-Bestelldienste ausgewertet. Daraus geht hervor, dass Datenraten von über 20 Gigabit pro Sekunde vorerst noch die Ausnahme sind. In Einzelfällen jedoch haben Netzwerkbetreiber im Jahr 2010 bereits erste Cyber-Attacken mit einer Bandbreite von 100 Gigabits registriert. Die Größe der Angriffe wächst seit einiger Zeit konstant mit mehr als 100 Prozent pro Jahr. Da die Bandbreite der Mehrzahl der Internet-Backbone-Links heute nicht größer als 10 Gigabits ist, bewirken die meisten größeren Angriffe zusätzlich Engpässe auf den Leitungen der Internet Service Provider.

Was sind DdoS-Attacken?

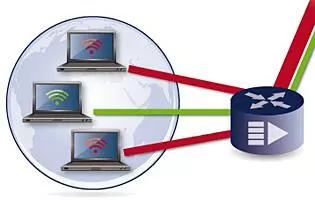

Ein DDoS- oder verteilter DoS-Angriff wird von vielen Rechnern aus dem Internet gestartet, die gleichzeitig dasselbe Ziel angreifen. Hierbei spielt es keine Rolle, ob dieser von infizierten „ferngesteuerten“ Rechnern ausgeht oder es sich um eine abgesprochene Attacke von Personen handelt.

In jüngster Zeit wurden die Opfer sehr gezielt auf mehreren Ebenen angegriffen. Die Angriffe richten sich im Allgemeinen gegen Bandbreite, Applikationen sowie Verbindungsstatus. Unternehmen können sich dagegen immer schwieriger schützen oder gegen die Auswirkungen zur Wehr zu setzen. Sie nutzen die gleichen Angriffsmechanismen wie DoS-Attacken wie Syn-Floods, http-floods, udp-floods – allerdings von vielen Computern im Internet gleichzeitig.

Wie sieht ein typischer DDoS-Angriff aus?

„Meist wird der Angriff über ein Botnetz initiiert. Computer werden über Trojaner infiziert und zu sogenannten Zombies gemacht“, erläutert Harald Krimmel, Account Manager Service Provider bei Circular. „Diese setzen sich dann mit dem Command- &-Control-Server (C&C) des Angreifers in Verbindung. Über diesen Weg können die Zombie-Rechner ihre Erreichbarkeit übermitteln und sich einen neuen Programmcode abholen. Der Betreiber des Command- & Control-Servers erlangt damit die Kontrolle über die fremden Computer-Zombies, die sie dann dazu nutzen Angriffe zu starten oder Spam zu versenden,“ fasst Krimmel zusammen.

Bei einem DDoS-Angriff werden die Angriffssignaturen über den C&C-Server an die infizierten PCs weitergegeben, die dann eine ICMP, TCP-Syn oder anderen Angriff auf die in der Signatur angegebene Zieladresse ausführen.

Welche Angriffsszenarien sind möglich?

Ziel einer DDoS-Attacke ist es, dass ein Netzwerk oder Dienst über das Internet nicht mehr erreichbar oder stark gestört ist, um beispielsweise einen Webshop vom Internet abzuschneiden. Für Anbieter, die ihre Kunden mit Online-Diensten versorgen, ist die höchste Verfügbarkeit dieser Dienste von entscheidender Bedeutung. Auch für Unternehmen und Organisationen ist die ununterbrochene Erreichbarkeit ihrer wichtigen Anwendungen und Services unternehmenskritisch. Es sind verschiedene Angriffsszenarien möglich:

- Angriff auf die Bandbreite oder die Prozessorlast,

- Angriff auf die Konfiguration oder die Routing-Informationen wie auch DNS-Server,

- Angriff auf die Status-Informationen (Syn-Attacken).

Wie kann man sich vor Attacken schützen?

So zahlreich wie die Art der Angriffe, so zahlreich sind auch die präventiven Maßnahmen, die nicht vernachlässigt werden sollten: Der Schutz gegen DDoS-Angriffe betrifft die gesamten Geräte und Applikationen auf dem Weg ins Internet. Gerade Schutzsysteme wie Firewalls und Internet-Protokollsysteme (IPS) sind oft selbst Ziel der DDoS-Attacke. Spezielle DDoS-Schutz-Geräte vor den Servern, Firewall und IPS können Inline-Angriffe auf Applikationsebene bis zur Anbindungsbandbreite bekämpfen. Gegen große Volumen Angriffe sind Inline-Geräte machtlos. Volumen-Angriffe, die die Internetleitung blockieren, können nur in der Cloud bekämpft werden.

Wichtig ist, dass nicht der gesamte Datenverkehr geblockt wird. DDoS-Angriffe können nur bis zur Bandbreite des eigenen Internetanschlusses bekämpft werden. Dies meist durch Inlinegeräte, die, falls sie „stateful “ arbeiten, selbst Angriffsziel sind. Firewall und IPS bieten keinen Schutz vor DDoS-Attacken. Diese Sicherheitseinrichtungen haben andere Aufgaben – den Schutz vor unerlaubten Datenzugriffen und Eindringversuchen, um Datenklau zu verhindern. Mit diesem Ziel kontrollieren Firewall und IPS die eingehenden Verbindungen auf Herkunft, Inhalt und Status.

Und genau hier setzen DDoS-Angriffe an, um speziell auch diese Geräte mit „State-Exhausting“-Angriffen zu überlasten. Dadurch können keine neuen Verbindungen mehr aufgebaut werden und das Ziel der DDoS-Attacke ist erreicht – dahinterliegende Dienste und Anwendungen sind nicht mehr aus dem Internet zu erreichen. Breitbandige DDoS-Angriffe lassen sich nur in der Cloud stoppen. Und das im Rahmen von Managed Services, die rund um die Uhr verfügbar sind – um selbst rund um die Uhr verfügbar zu bleiben.

Passend zu diesem Artikel

KI-Tools können dazu beitragen, Betriebe auf Störungen in der Lieferkette besser vorzubereiten. Der vom BMWK geförderte KI-Innovationswettbewerb zeigt Einsatzmöglichkeiten mit Best Practices.

Ein ganzheitlicher Ansatz im Brandschutz für kulturelle Einrichtungen reduziert die Risiken enorm und hilft im Ernstfall, größere Schäden zu vermeiden.

Auch in der Brandschutzwelt finden sich Einsatzmöglichkeiten für KI, die die konventionelle Detektionstechnologie sinnvoll ergänzen können.